サイバー空間においては攻撃側が防御側に比べて圧倒的に有利といわれているが、その状況はコロナ禍によりいっそう加速している。いわゆるソーシャルディスタンスを確保するため、リモートワークの大規模な導入が進められたことで、エンドポイントデバイスを社外で使うケースが増えてきたからだ。各種のセキュリティ製品で守られた社内ネットワークとは違い、社員の自宅をはじめとする社外のセキュリティ環境はバラバラかつ脆弱で、攻撃を受けた際のリスクは大きい。

こうした問題を根本的に解決するのが、日本HPのエンドポイントセキュリティ「HP Sure Click Enterprise(SCE)」だ。同製品を導入していれば、仮にユーザーがエンドポイントデバイスをマルウェアに感染させてしまっても“何もなかったこと”にできる。また、導入によって業務効率が落ちるなどの悪影響もない。今回はこのSCEの概要について紹介しよう。

近年、サイバー攻撃は増加傾向にあり、巧妙化・複雑化も進んでいる。特に2020年は新型コロナウイルスが世界的に猛威をふるったが、これに関連したサイバー攻撃も急増した。その中でもターゲットとなっているのが、ここにきて一気に普及したリモートワーク環境だ。多くの企業が十分な準備期間もないままリモートワークへ移行したため、セキュリティ対策の不十分な自宅のインターネット環境に接続することが多く、そこを攻撃されてしまったのである。

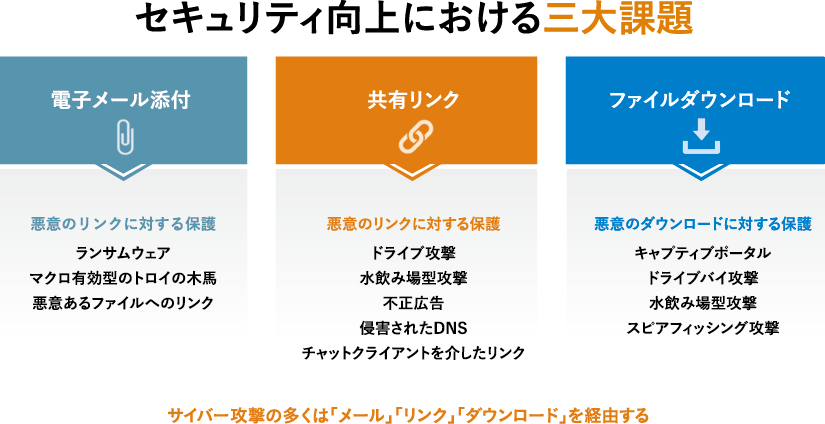

サイバー攻撃者の狙いは、企業の持つ機密情報や顧客情報にある。よって、いかにして企業の内部へ侵入するかを常に練っている。現在、主な攻撃手法として使われているのがマルウェアで、そのきっかけにはメールが悪用される。

メールを悪用したサイバー攻撃には、マルウェアなど悪意のあるファイルを添付する方法と、メールの本文にあるリンクをクリックさせ、マルウェアに感染させるサイトへ誘導する方法、そしてフィッシングがある。また、最近ではランサムウェアが利用されることが多く、感染によって端末内部にあるファイルを暗号化して使えなくし、その上で復号するための“身代金”を要求するケースが増えている。

マルウェアとしては、ボットネット「Emotet」を使ったものが急増した(※2021年にテイクダウン)。これは、流出したログイン情報を使ってメールを覗き見し、実際にやり取りされている文面や送信者などを使ったメールで添付ファイルを実行させようとする。添付ファイルは業務で一般的に使用されているWordファイルが多く、スクリプトを有効にさせることでローダーが起動し、C2サーバーと通信して攻撃用モジュールをダウンロードし、攻撃が開始される。

フィッシングメールも増えている。フィッシングとは、実際の企業やサービスを装ったメールによりリンクをクリックさせ、IDとパスワードを入力させて盗み出す攻撃手法だ。宅配便の不在配達や、購入確認、決済不能など、文面を見たユーザーを焦らせてリンクをクリックさせる巧妙な手口が増えている。

フィッシングにより盗み出したログイン情報は、ブラックマーケットでまとめて売買され、それらを購入したサイバー攻撃者が、メールにログインしてマルウェアメールの仕込みに活用したり、別のサービスへログインを試みたりする。複数のサービスでIDとパスワードを使い回しているユーザーは多いため、侵入を許してしまうケースも少なくないという。

また昨今は、マルウェアに感染させた後も外部のサーバーから複数のマルウェアを送り込んだり、指示を送って企業内を移動したりするなど、サイバー攻撃者はより高度な手法をとるようになった。これは、サイバー攻撃者同士の情報共有やエコシステム化が進んだことで、より低いコストで攻撃できるようになったという背景もある。

もちろん、セキュリティベンダーもこうした事態に手をこまねいているわけではない。最近の流れとしては、サイバー攻撃者やグループに対し、目的や使用する手法、マルウェアなどの情報を分析・体系化し、企業や研究機関の枠を超えて共有する「脅威インテリジェンス」の動きが活発だ。これにより、攻撃手法やマルウェアなどの特徴から攻撃者グループを特定し、対策に活かすのである。

このほか、アラート情報を集約・分析しサイバー攻撃をあぶり出す「SIEM」(Security Information and Event Management:セキュリティ情報イベント管理)、エンドポイント向けの「EDR」(Endpoint Detection and Response:エンドポイントにおける

検知と対応)がトレンドとなっており、最近ではネットワーク向けの「NDR」(Network Detection and Response:ネットワークにおける検知と対応)も注目を集めている。

こうした対策と、既存のファイアウォールやIPS/IDS、エンドポイントのセキュリティ対策ソフトを合わせて多層防御を行い、それぞれの対策機器やソフトの記録(ログ)をもとにサイバー攻撃の検出・分析を行うというのが最近の主流のようだ。さらには、ゼロトラストの考え方からスイート製品による統合的な監視や対応を行う「SASE」(Secure Access Service Edge)も登場している。

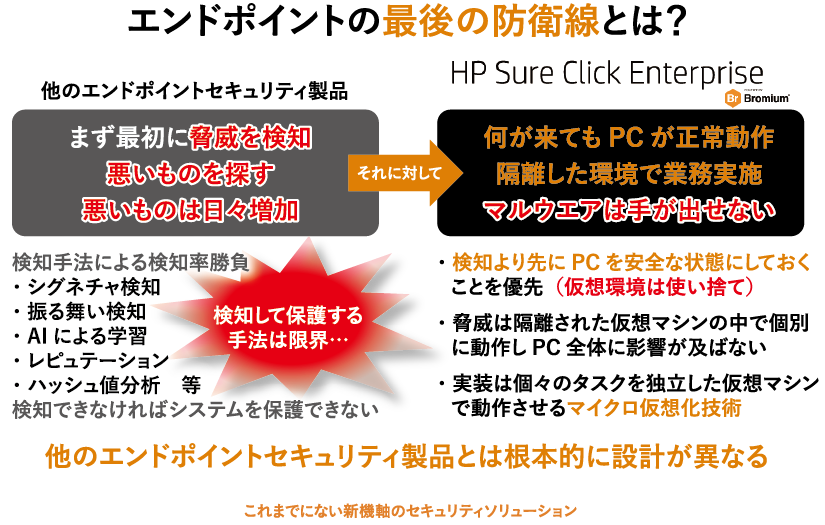

このようにセキュリティ対策も進化しているが、一方でその構築や管理、運用、対応がSOCなどの負担になるケースも増えている。例えばEDRなら、誤検知・過検知が多いという声をよく聞く。無数のアラートの中から攻撃の兆候を見つけるには、SIEMだけでなくプロフェッショナルの手も必要となるが、多くの工数・高いコストがかかる。そもそもEDRは感染を前提としており、その対処に重点を置いた対策だ。そしてEDRが出力するレポートはユーザーにはわかりづらく、即時対応が難しい。結果、対応が後手に回り、調べたら影響範囲が拡大していたというケースも少なくない。

また、金融や教育など独自の共通ネットワークがある場合には、インターネット分離を求められるケースがある。これに対応したアイソレーション(分離あるいは無害化)製品はいくつも出ているが、Webサイトの画面が崩れてしまってまともに閲覧できない、アプリケーション本来の機能を使用できないなど、業務に支障をきたしてしまうことが多い。

そしてエンドポイントのセキュリティ対策ソフトだが、スキャンやアップデートなど定期的に端末の動作が重くなるタイミングが発生し、ときには業務に支障が出るレベルになることもある。このようなことから、ユーザーにその存在を疎まれてしまっていることも少なくない。

企業を守るためのセキュリティ対策が、業務に悪影響を与えてしまうようでは本末転倒だ。ゆえに我々は今一度基本に立ち返り、セキュリティ対策を見直す必要がある。その際のポイントは、まず悪意のあるものが動き出す場所であるエンドポイントの端末をしっかり守ること。そして端末に悪影響を与えず、動作も軽いことが重要だ。さらに、誤検知・過検知の数を減らして本当に重要なアラートのみを把握し、セキュリティに関わる運用負担を軽くすることも大切だろう。

こうした課題を解決するのが、HPが提供するエンドポイントセキュリティ「HP Sure Click Enterprise」(以下、SCE)だ。SCEは、IntelやAMDといったCPUが持つ仮想化機能を活用し、端末上にアプリケーションごとの仮想マシンを起動する。この「マイクロ仮想化技術」により、各アプリケーションが独立した環境となるため、たとえマルウェアに感染しても端末に悪影響を与えない。

現在、マルウェアの多くはExcel、Word、PowerPoint、PDFといったファイル形式を悪用しており、その経路はメールとブラウザが中心となっている。そこで、これらを対象アプリケーションとし、仮想マシン上で起動する。隔離実行可能なファイルタイプは決まっているため、それ以外の実行ファイル(例えばZipファイル、Exeファイルなど)が起動されたときには仮想マシン上で一度実行・検疫し、もし脅威情報が検出されれば実行を停止させる。つまり、アプリケーションごとに実行してよい動作がホワイトリスト的に決められており、信頼できない動作は全て隔離環境の中で行われるので、検知の精度に依存することなく、ゼロデイ攻撃や新種のマルウェアであっても止めることができるのだ。実際、2017年に世界的に感染が拡大したランサムウェア「WannaCry」、前述の「Emotet」なども阻止できている。

また、マルウェアへの感染は仮想マシン上で起きていることなので、端末はもちろん社内ネットワークへ感染が広がることはない。仮想マシンを終了させれば“何もなかったこと”にでき、端末を危険にさらすこともない。一方で、動作したログは記録されるので、SIEMで分析を行い、同様の攻撃を防ぐことが可能になる。

サイバー攻撃の中にはUSBメモリを経由してマルウェアに感染させるものもあるが、この場合はUSBメモリを端末に差したときに開くエクスプローラ内のファイルを隔離対象ファイルにする。これにより、 USBメモリ経由でマルウェアに感染しても「何もなかったこと」にできる。

なお、SCEのサーバーはクラウド上にあるため、リモートワーク環境のセキュリティ対策にも活用できる。インターネット分離にも有効だ。また、SCEの仮想マシンは瞬時に起動するので、ユーザーが意識することはないし、端末の動作が重くなるようなこともないので、業務への影響は絶無だ。

SCEですべてのサイバー攻撃を阻止できるわけではない。しかし、サイバー攻撃の常套手段となっている「メール「」ウェブサイト」「ダウンロード」の三大感染経路から来る悪意あるファイルの動作をすべて止めることができる。実際、SCEがリリースされて約10年がたつが、これまで守りを突破された事例は一件もないという。

あるレポートでは、標的型メールの模擬訓練で約40%の人間が添付ファイルを開いてしまうという。つまり、いくら警戒していてもユーザー個人の努力には限界があるということだろう。SCEを導入することで、ファイル関連の制約は一切なくなる。どんなファイルを開いてもいいし、マルウェアやランサムウェアに感染しても構わない。なぜならそれはすべて仮想化環境で起きていることなので、隔離実行されたウィンドウを閉じてしまえば「何もなかったこと」になるからだ。SCEはいわば“ITを自由に使うためのソリューション”であり、今まさに求められているセキュリティ対策といえるだろう。

SCEはこれまでにない新機軸のセキュリティソリューションであり、競合製品も存在しない。悪意のあるファイルをことごとく無害化できるので、新たな対策として追加するというより、従来のセキュリティ対策ソフトを無償のものに替え、マルウェア対策をSCEに置き換えるといったケースが多いようだ。結果として、トータルコストを削減した上で運用負荷を大きく下げることができる。

なおCSIソリューションズでは、SCEの導入に向けたコンサルティングから導入の計画、実装、導入後のサポートに至るまで、ワンストップで提供している。さらに、専門家による運用チームを構成し、お客様環境の状況を可視化することも可能だ。

SCEによりエンドポイントの安全を確保できれば、ゼロトラストへの第一歩を踏み出すことが可能になり、組織のDXにも貢献できるだろう。誰もが制約なく自由にITを使える環境に興味のある方は、ぜひSCEの導入を検討してみてはいかがだろうか。