近年、新型コロナウイルス感染症による影響の長期化や、各国間の地政学的緊張の高まりから、国内外の情勢はめまぐるしく変化し、国際秩序はより一層不安定化しています。これに関連し、業務の妨害、機密情報の窃取、金銭の獲得などを狙ったサイバー攻撃も活動が活発化、国内企業も例外なくこれらの脅威にさらされています。

企業が保有する機密情報や顧客情報を狙うランサムウェアの急増により、事業存続にかかわる最重要課題にもなったサイバーセキュリティ。情報通信研究機構(NICT)が発行している大規模サイバー攻撃観測網(NICTER)観測レポートによると、2013年から2022年までの10年間でサイバー攻撃関連の通信数は、約30倍まで増加しています。

また、総務省「令和4年版 情報通信白書」によれば、2021年に観測されたサイバー攻撃関連の通信数は「各IPアドレスに対して、18秒に1回」に相当し、攻撃対象の多様化に伴い、セキュリティ脅威はさらに急拡大してきました。

そこで本記事では、公安調査庁やNICT、日本ネットワークセキュリティ協会などの統計情報・資料を基に、国内外の企業を取り巻く脅威と、セキュリティインシデント発生時に企業が被る損害について概況をまとめました。

公安調査庁がまとめた「サイバー空間における脅威の概況2022」によれば、ここ数年のサイバー攻撃は、個人や組織による営利または愉快犯的なそれ以前の犯行に加え、政治、経済、軍事といった国家間における情報搾取やインフラの破壊といった脅威も増加傾向にあり、私たちを取り巻くサイバー空間にも深刻な影響があると発表しています。

図1の通り、2015年にウクライナの大規模停電事案、2016年には米国大統領選挙へのロシアの干渉が発生。2017年には150か国の23万台以上のコンピュータへ感染させたランサムウェア「WannaCry」が初めて検出されており、「WannaCry」の活動は現在も続いています。

日本国内では、ランサムウェアによる攻撃のほか、セキュリティが手薄になりがちな海外拠点を狙ったサイバー攻撃が相次いで発生しました。海外拠点への不正アクセスをきっかけに国内拠点に侵入するという手口で、国内企業に大きな損害を与えています。

世界中の組織や国家がインターネット無くして存続できない状況の中、そこで起こる脅威も多様化し、深刻度は日ごとに増しています。私たちにできることは、その状況をよく知り、分析し、組織の資産や人的資源、顧客から預かっている情報を守り切るための対策を講じることです。

では、サイバー攻撃の目的や手法には具体的にどのようなものがあるのでしょうか。主な3つの攻撃について事例を用いてご紹介します。

1.国家が政治的・軍事的に優位に立つための攻撃

2021年4月、宇宙航空研究開発機構(JAXA)に対するサイバー攻撃がありました。攻撃の際に使用されたレンタルサーバーを調べたところ、中国共産党員が偽名で契約していたことが発覚。犯人は、電磁的記録不正作出及び同供用の疑いで東京地方検察庁に送致されました。捜査の課程において、中国人民解放軍第61419部隊を背景に持つ中国のサイバー脅威主体「Tick」が関与している可能性が高いことが指摘されています。

出典:公安調査庁「サイバー空間における脅威の概況2022」より抜粋

2.同じ考えを共有する者が主義主張を通すための攻撃

2023年1月3日、東京都渋谷区のWebサイトが国際的なハッカー集団「アノニマス」からサイバー攻撃を受けたと発表。これはアクセスを集中させてつながりにくくさせる「DDoS攻撃」とみられ、渋谷区は警察と共に事態の収集にあたりましたが、数日間Webサイトへのアクセスが困難になるなどの被害が発生しました。アノニマスはTwitterで3日に「区がホームレスのシェルターを閉鎖するのでウェブサイトを閉鎖する」とツイート。4日にも「私たちは渋谷区と美竹公園の問題を監視し続ける」とツイートしています。

3.分業化された攻撃

最近増加している手口が、それぞれ異なる役割を持つ攻撃者や組織が協力するというものです。マルウェアの作成者、攻撃対象を探す者、(ランサムウェアの使用であれば)支払われたビットコインをロンダリングする者、というように分業して攻撃を実行します。

このような形成されたサイバー攻撃のエコシスエムは特にランサムウェアによる攻撃で用いられており、「RaaS (Ransomware as a Service)」とも呼ばれています。この手口には、どれか1つの役割を持った犯人を逮捕しても、それ以外の役割は影響を受けないという特徴があります。つまり、すべての役割を持った者を一斉に検挙しない限り、活動を完全に停止させることはほぼ不可能なのです。

これらのサイバー攻撃による脅威は日本国内の企業にとっても例外ではありません。

国内企業にとっても、ランサムウェアによる攻撃は、代表的な脅威の1つであり、組織のデータを暗号化して身代金を要求する手口による被害は、ニュースにも度々取り上げられています。

さらに近年では、取引先や委託先のシステムから感染するといったサプライチェーンを巻き込んだ被害も報告されており、サプライチェーンのセキュリティリスクも大きな課題となっています。

サイバー攻撃による被害は、金銭的な損害を生むだけでなく、時間的な損害も生みます。一般的に攻撃を受けたシステムが完全復旧するまでに数日から最長で数ヶ月を要すると言われます。この期間は被害の大きさに比例して長期化する上に、攻撃を受けたシステムによっては業務停止を余儀なくされます。これらの一連の損害は、最終的に社会的信用の失墜を招きかねません。

ところで、日本国内でのサイバー攻撃は年々激化しているのでしょうか。

情報通信研究機構(NICT)では、大規模サイバー攻撃観測網(NICTER)を運用しています。NICTERは、無差別型サイバー攻撃の大局的な動向を把握することを目的としたサイバー攻撃観測・分析システムで、ダークネットと呼ばれる未使用のIPアドレスを大規模に観測しています。

このNICTERがダークネット上で観測した1IPアドレス当たりの年間総観測パケット数を確認すると、2013年当時は63,682だったものが、2022年には1,833,012と10年間で約30倍に増えていることが分かります。

NICTERによるダークネットの観測結果を見ることで日本国内におけるサイバー攻撃の変化が見えてきます。観測対象が未使用のIPアドレスになるため、組織が管理しているIPアドレスが入っていないのでサイバー攻撃とは一見関係性が無いようにも見えますが、実際のサイバー攻撃を行うときは一番最初に攻撃対象を見つける偵察段階のときにツールやスクリプト等で無差別にざっくりとIPアドレスをレンジで指定して調査パケットを送信することが多く、未使用のIPアドレスも含まれやすいです。

そのためダークネットを観測することで、サイバー攻撃の可能性がある通信の動きを把握することができます。

これらの通信の内訳は大きく2つに分類されます。1つは、どのポートが空いているか、どんなサービスが動いているか等を確かめる調査目的の通信。もう1つは、明らかな攻撃意図を持った通信です。明らかな攻撃意図を持った通信はほぼ変化がなく毎年一定数で推移している一方で、調査目的の通信は年々増加しています。

調査目的の通信は、純粋な調査目的なのか、攻撃を目的とした調査なのかは判別することができません。総務省が毎年発行している情報通信白書ではNICTERで観測された通信の増加を「脅威の増大」としてみなしており、NICTERで観測された通信は脅威として注視すべきと言えます。

このことから、国内における攻撃関連の通信は10年間で約30倍になっており、国内の脅威は年々増していると結論付けることができます(図2-1、図2-2を参照)。

では、企業におけるセキュリティの脅威として、サイバー攻撃はどの程度深刻なものなのでしょうか。

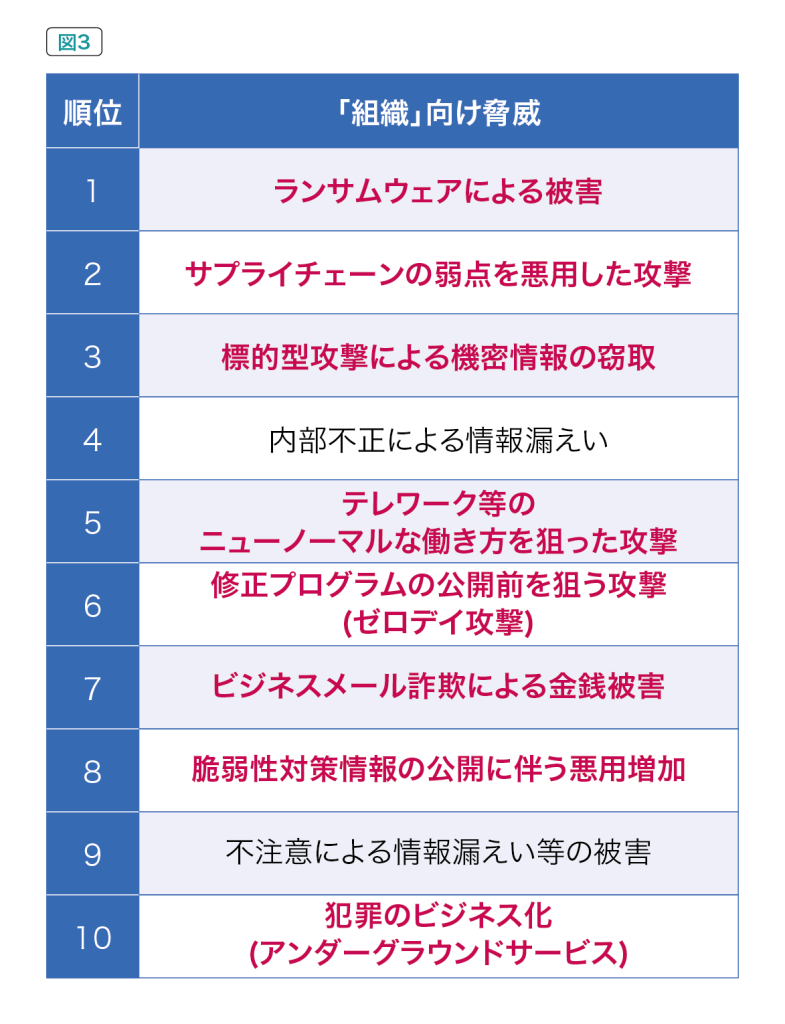

IPAの「情報セキュリティ10大脅威2023」によると、組織向けの脅威TOP10のうち、サイバー攻撃は「1位 ランサムウェアによる被害」「2位 サプライチェーンの弱点を悪用した攻撃」「3位 標的型攻撃による機密情報の窃取」「5位 ニューノーマルな働き方を狙った攻撃」「6位ゼロデイ攻撃」「7位 ビジネスメール詐欺による金銭被害」「8位 脆弱性対策情報の公開に伴う悪用増加」「10位 犯罪のビジネス化」に該当し、実に8つがランクインする結果となっています(図3を参照)

さらにここで注意すべき点は、ランサムウェアや標的型攻撃、サプライチェーンの弱点を狙った攻撃は、それぞれが目的にも方法にもなり得るという点です。ある攻撃を成功させる手段として別の攻撃を利用するというように、複数の攻撃を組み合わせることで成功率を高める例が増えているのです。

例えば、2022年に発生した医療機関を狙ったサイバー攻撃のケースでは、攻撃者が、委託先企業のVPNの脆弱性を経由して医療機関のサーバーに侵入、その結果全サーバーの3分の1がランサムウェアに感染し、使用している端末の半分から通信がおこなわれた形跡が検出されました。

このケースは、サプライチェーンのセキュリティという弱点を足掛かりに、本体の医療機関がランサムウェアの被害にあうという、典型的な複合型攻撃の1つです。サイバー攻撃が、より複雑化・巧妙化していることがよく分かる事例です。

前述の医療機関を狙ったサイバー攻撃の事例では、長期間のシステム停止が発生し、完全復旧するまでに約2か月半を要しました。徐々に段階的な復旧は行われましたが、システム停止したからと言って診療を止めるわけにはいかず、医師や職員はその間手作業による業務継続を余儀なくされました。システムが使えないことによって医療ミスが発生しやすい状況となり、診療のスピードが通常の半分にまで落ち、通院患者にまで影響を与える事態にまで陥ってしまったのです。

このように、サイバー攻撃を受けてセキュリティインシデントが発生した場合、自組織だけで収束させることは難しく、関係者や顧客にまで深刻な被害が及ぶケースが増えています。

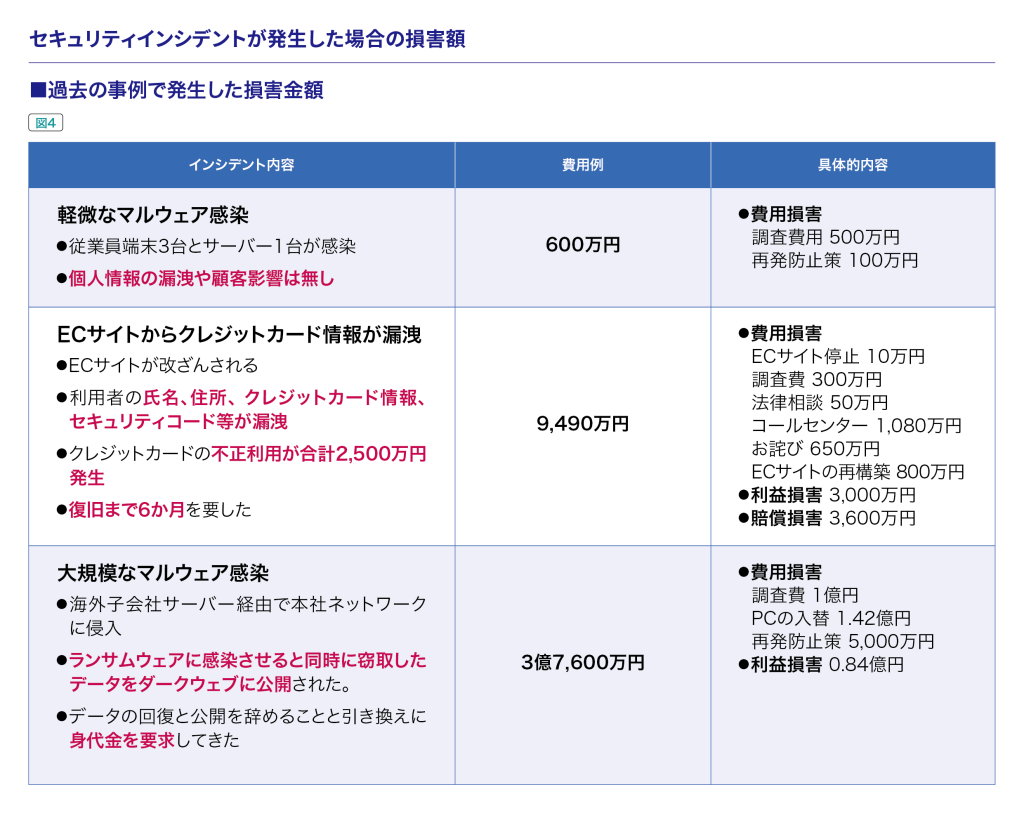

金銭的な損失を表したデータが掲載されている「インシデント損害額調査レポート2021年版」によると、端末数台とサーバー1台といった軽微なマルウェア感染でも、調査に500万円、再発防止策に100万円と、解決するために合計600万円の費用が発生しています。

また、あるECサイトからクレジットカード情報が漏えいした事件では、不正利用による被害が2,500万円発生し、事態の収拾にかけた費用や利益損害、賠償損害などを合わせると被害総額は約9,500万円にものぼりました。

その他にも、あるグローバル企業がランサムウェアによる被害を受けた際には、調査費1億円、デバイスの入れ替えなどによる再発防止策に約2億円、利益損害と合わせると被害総額が約3億8,000万円など、億を優に超える被害額も報告されています(図4を参照)。

このように社会的信用の失墜やブランドイメージの毀損を避けるためにも、企業をサイバー攻撃から守るにはどうすべきか、セキュリティ対策を見直すべき時期に来ているといえるのではないでしょうか。

というのも、昨今のサイバー攻撃に対して、シグネチャ型のアンチウイルスソフトやEDR、サンドボックスなど従来のセキュリティソリューションだけで防ぎきることは困難になっているのです。

従来のセキュリティ製品は、既に攻撃者の手元にある可能性が高いのです。攻撃者は、攻撃の成功率を高めるためにセキュリティソフトを入手し、日々解析を続けていると言われています。マルウェアの検出を回避する方法やセキュリティソフト自体の脆弱性などの情報を、攻撃者同士がダークウェブ上で情報を共有しあっているのです。

このように、セキュリティと攻撃者はいたちごっこを繰り返していると言われています。2021年には、多要素認証(MFA)を実施しているのにも関わらず、攻撃者にユーザーのメールボックスが乗っ取られる事例がありました。

フィッシングサイトを使用した大規模なフィッシングキャンペーンによりユーザーの資格情報とセッションCookieを盗まれ、正規の多要素認証によるサインインセッションを横取りされたのです。つまり多要素認証したとしても万全ではないことが明らかになったのです。

出典:Microsoft 「From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud」

その他には、日本でも大きな話題となっている「ChatGPT」による、生成系AIを活用したマルウェア作成に世界中の攻撃者が注目しているという情報もあります。

「ChatGPT」のような高度な生成系AIは誰でも簡単に使える反面、サイバー攻撃を実行するための技術的なハードルが下がるためスキルが無くても新規参入しやすい環境となり、サイバー攻撃の脅威は今後ますます大きくなっていくと予想されています。

従来のセキュリティ対策での防御が難しくなっている原因には、これらの外的な要因に加え、内的な要因も影響しています。

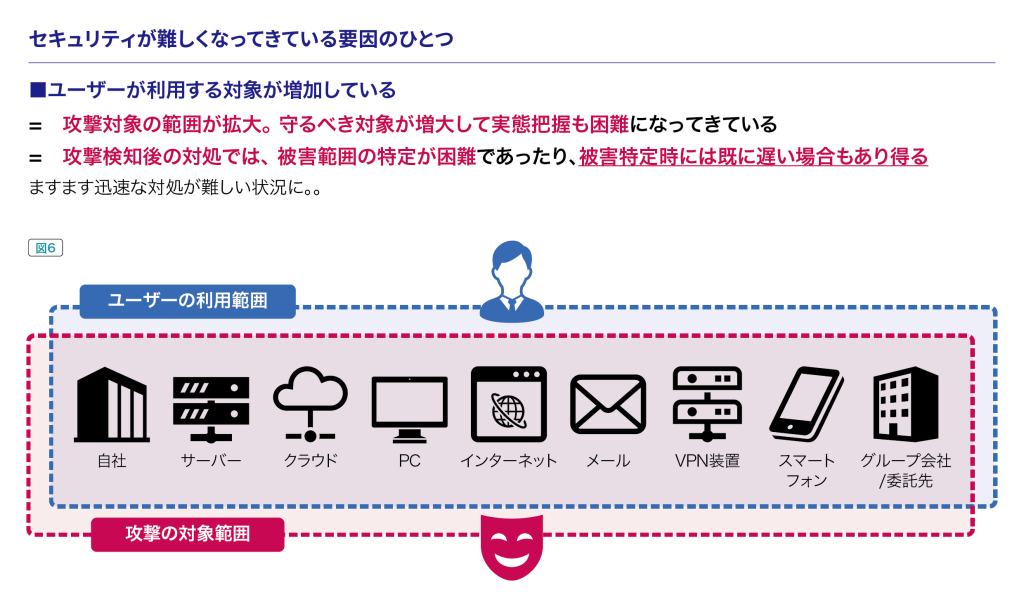

ユーザーが利用するシステムが多様化していることがその一例です。便利なクラウドサービスの導入が進み、VPNによって自社だけでなく関連企業やパートナー企業ともクラウドサービス上で情報が連携できるようになりました。

他方で、コロナ禍以降ハイブリッドワークで業務を行う社員が増えています。これまで会社のシステムに守られていた環境から、十分な対策ができていないままPCがインターネット環境に置かれるケースや、在宅環境から社内ネットワークを経由せず直接クラウドサービスにアクセスするケースが急増しています。

こうしたビジネス環境の変化は自由度や柔軟性が高い分、セキュリティが甘くなりやすい傾向にあります。そのため、これらの全てが攻撃範囲となっているのです。企業はセキュリティの守備範囲を今一度考えなおす必要に迫られています(図6を参照)。

これらの事実を複合的に捉え、的確に分析し、あらゆる攻撃に備える必要が出ています。全ての攻撃に対処することは非常に難しいのが現実です。サイバー攻撃による被害を想定し、被害を最小化する対策ももちろん大事です。しかし、一度でもサイバー攻撃を受けると被害が深刻になる可能性も高いことや、今後も未知の脅威が次から次へと生まれ続けるという事実も、視野に入れておく必要があります。

企業は、セキュリティの守備範囲を今一度考えなおすとともに、サイバー攻撃を未然に防ぐ対策についても再検討すべきフェーズに入っているといえるでしょう。