近年、サイバー攻撃の技術と手法は日々高度化・多様化しており、企業の情報資産が脅威にさらされています。AI活用の隙を狙った攻撃や、ランサムウェアギャングの活動など、その手口は多岐にわたります。そこで、サイバーセキュリティの専門家である西尾素己氏に、最新のサイバー攻撃の傾向と企業が取るべき対策についてお話を伺いました。企業の情報資産を守るための実践的な方法に注目です。

西尾 素己 氏

多摩大学ルール形成戦略研究所客員教授、東京大学先端科学技術研究センター客員研究員。専門はサイバーセキュリティ。さらに、コンサルティングファームの役員として、民間企業や政府に対してコンサルテーションを提供。そのほか、アジア太平洋の安全保障を扱うシンクタンクPacific Forumのヤングリーダーも務める。10代で2つの新規事業開発に携わったほか、中学生の頃からサイバーセキュリティについての研究を進めてきた。

企業を取り巻くサイバーセキュリティの現状①

広がるAI利用による懸念SaaS型からローカルLLMを使った利用が主流に

AI利用の用途は、大きく2つに分かれます。1つ目が、AIにタスクの一部を補助させる方法です。たとえば、ChatGPTやClaudeのように、メインの業務は人間が行い、AIがそれを補助する形で利用されます。この場合、クラウド上にあるSaaSを活用することが一般的です。

2つ目は、ローカル環境にAIを導入し、業務フローに組み込む使い方です。これは特定の業務に特化し、自社に最適化された形でAIを活用する方法で、いわゆるローカルLLM(large language model)がその一例です。

AI利活用においては、汎用的なSaaS型から業務特化のローカルLLMへの移行が進んでいます。データをクラウドに毎回上げる手間がなく、情報セキュリティの観点からもコントロールできる範囲が広いことが、ローカルLLMのメリットとして挙げられます。

AIを利用するうえでのセキュリティ上の懸念とは

ローカルLLM利用時の注意点

ローカルLLMを用いてAIを利用する場合、マルウェアによる推論処理の不正操作を防ぐために、BIOSやUEFIなど低レイヤー層の防衛が重要になります。NPU(neural processing unit)チップの普及でローカルLLMが安価に実装できる世界が実現しつつあるため、見過ごされがちだった低レイヤー保護の重要性も高まりました。それに加えて、ローカルLLMで演算を行う際のプロセス間通信も保護する必要があります。

もしモデルに不正アクセスされたらどうなるか。たとえばローカルLLMの推論処理を歪められれば、会社の根幹が狂わされてしまうこともあります。また、モデルを作成するために用いた学習データ自体をモデルファイルから取り出せるという論文も発表されています。

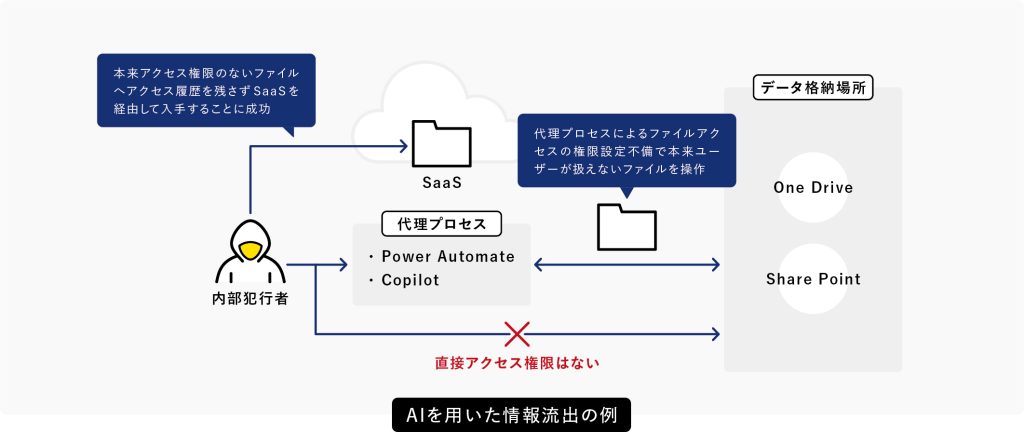

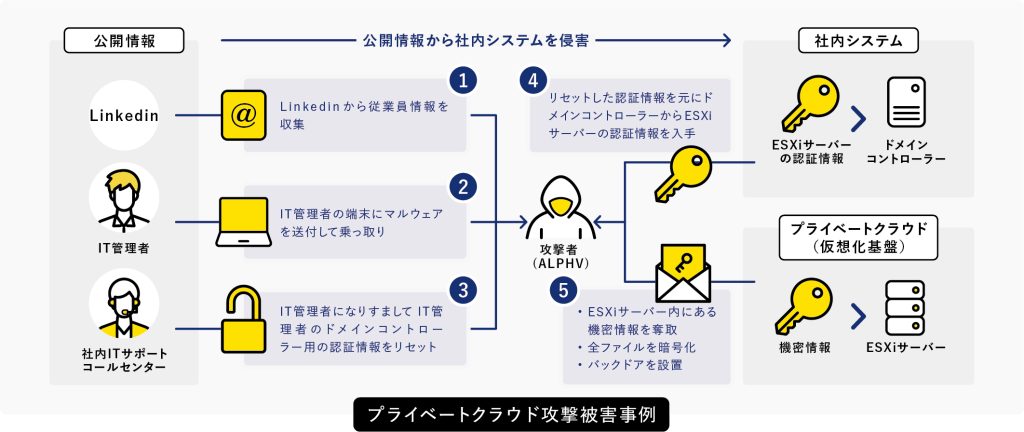

大手企業のプライベートクラウドの攻撃事例

詳細に報道されることは少ないのですが、プライベートクラウドを悪用して情報に不正アクセスすることは可能です。

私がコンサルタントとして某企業を訪問した際、「一般社員としてのユーザー権限で経営資料にアクセスできるか試してほしい」といわれたことがあります。試してみたところ、その企業に元々導入されているAIとRPAツールを使った代理プロセスで、経営資料が格納されているSharePointやOneDriveなどのディレクトリに権限を越えてアクセスすることに成功しました。ローカルLLMをはじめとするAIツールは、より高い権限を持つマルウェアを仕込まれてしまうと簡単に乗っ取られたり窃取されたりする可能性があるわけです。

企業を取り巻くサイバーセキュリティの現状②

過激化するランサムウェアギャングからの攻撃ランサムウェアギャングによる最新のサイバー攻撃の傾向

中小企業がターゲットになる一方、大企業も依然として多くの攻撃にさらされている

ランサムウェアギャングの主なターゲットは、11~1000人規模の企業。いわゆる中堅・中小企業が狙われる傾向にあります。一方で、1001~10000人の大企業も引き続きターゲットとされています。

ランサムウェアギャングは、対象企業を逐一確認して攻撃を仕掛けてくるのではなく、手当たり次第に攻撃してきます。業種や規模にかかわらず全ての企業にとってランサムウェアのリスクはあります。

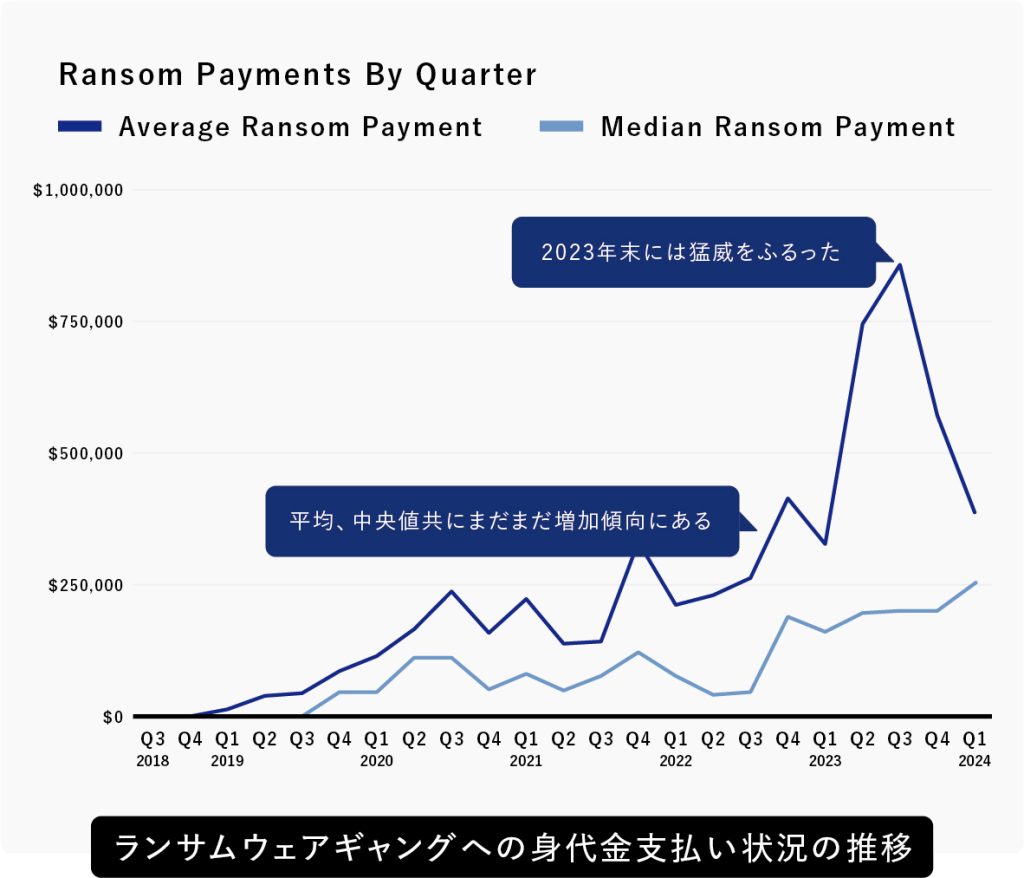

身代金要求がより過激に

2019年時点では、8割以上の企業が身代金の支払いを応諾。しかし2021年を境に割合は逆転し、今では7割の企業が支払いを拒否しています。米国の法整備で、ランサムウェアギャングに対する身代金の支払いが違法化されたことが大きな要因です。

一方、1件あたりの支払額は増加傾向です。顧客情報を公開するなどという深刻な脅迫も多く、しかも身代金支払いに応じてもさらに高額な支払いを要求されることもあります。

弱みを見せた企業に対する脅迫が過激化していることに加え、身代金の支払い自体に法的なリスクがあることにも注意が必要です。

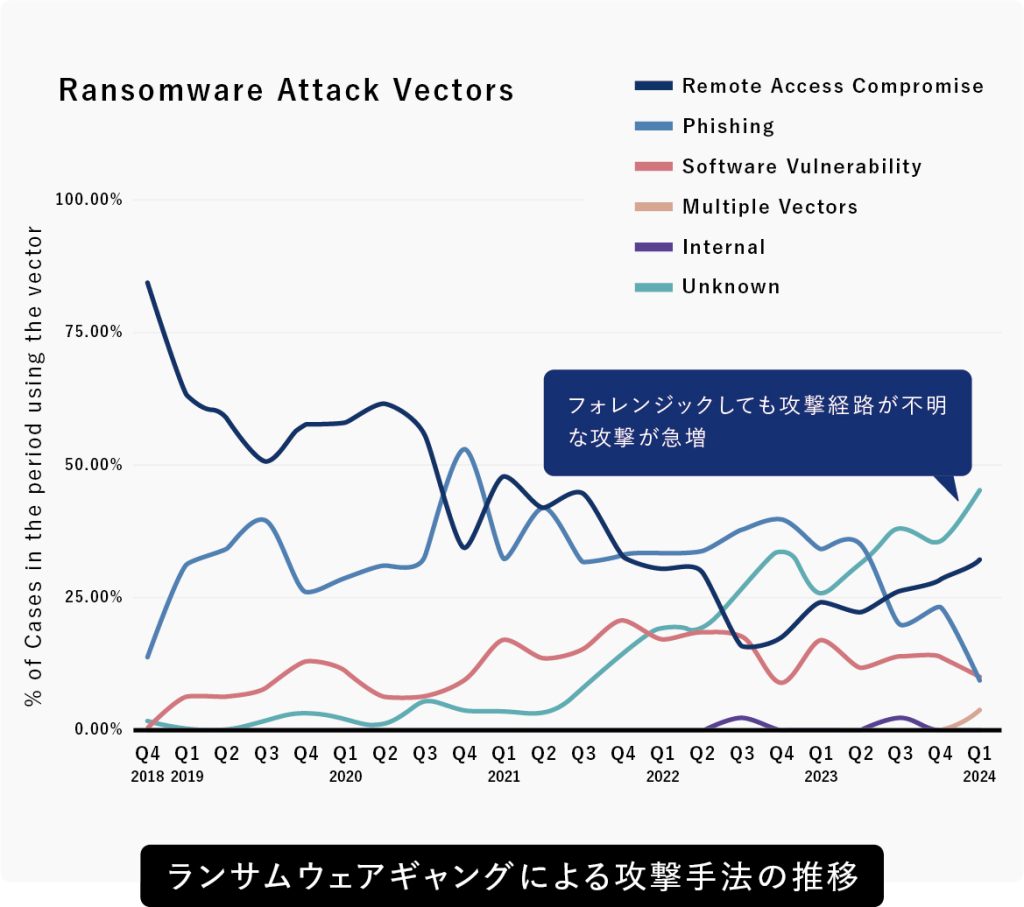

経路不明な攻撃手法が問題に

ランサムウェアギャングによる攻撃手法は多様化しています。当初は、VPNやリモートデスクトップの脆弱性を突くような原始的な攻撃が中心でした。これに対してセキュリティベンダーも対策を進め、さらに攻撃者は対抗してマルウェアを高度化させるなど、攻撃者とセキュリティベンダーとのイタチごっこが繰り広げられていたのです。

ところが近年は一流の専門業者がフォレンジックしても経路を明らかにできない攻撃が急増しています。経路不明なので対策が打てず、次の攻撃を防げないほか、潜伏している脅威の排除すらできない状況が生まれています。

攻撃経路が不明なサイバー攻撃の種類

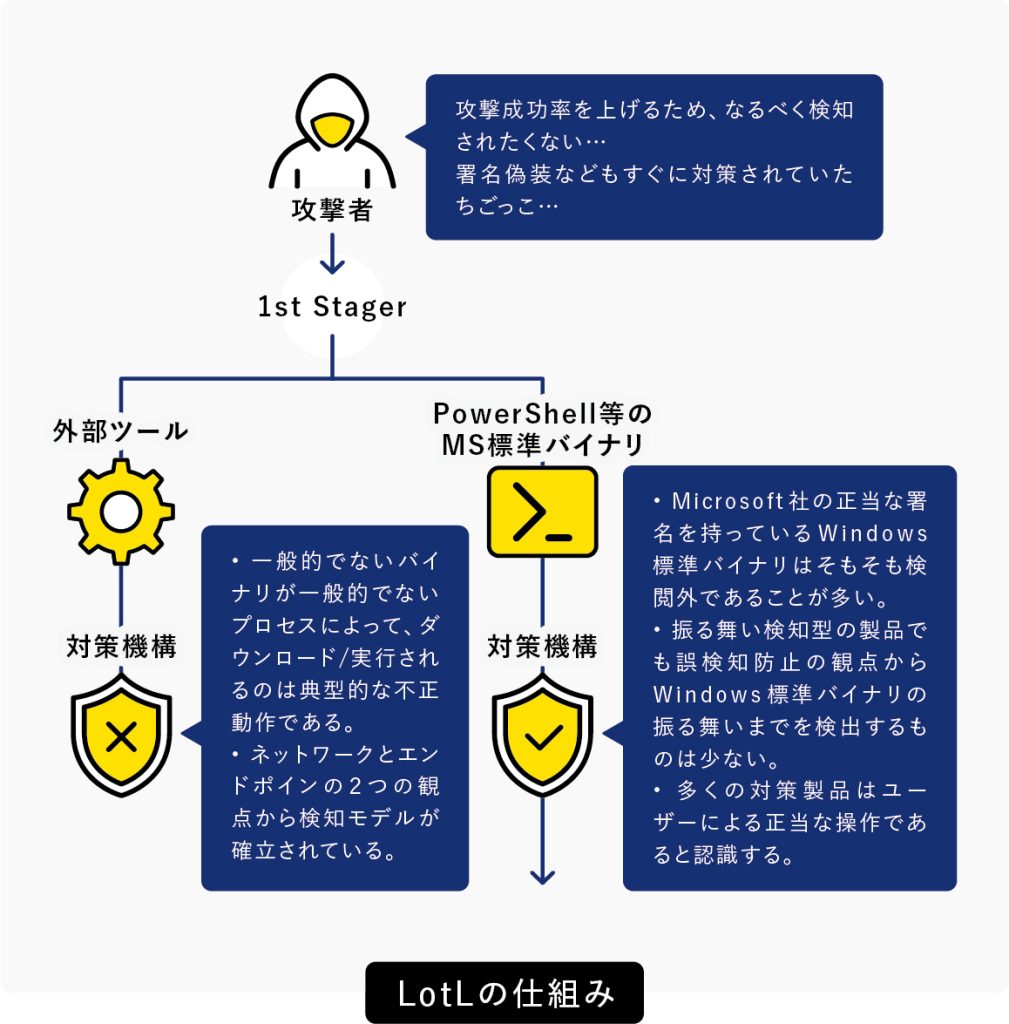

LotL

侵入先のプログラムを悪用して攻撃を仕掛けるLotL(Living off the Land)は、検知・対応が難しい攻撃手法の1つです。キーロガーのようなマルウェアを侵入させていた従来手法に対して、LotLではWindowsに標準搭載されているPowerShellを使い侵入先のPC内部でマルウェアを生成したり、ショートカットファイルの宛先を改ざんして不正なコマンドを実行させたりといった攻撃を行います。*攻撃の踏み台にされるのはユーザーが普段から使用している標準的なツールなので、マルウェアを対象とした通常のEDR(Endpoint Detection and Response)のみでは排除が困難です。フォレンジックを行っても、全てのログを追跡することは実質的に不可能なので、専門業者が検査しても原因を特定できない場合が多いです。

*LotLの具体的な攻撃手法についてはこちらの解説記事もご参照ください。

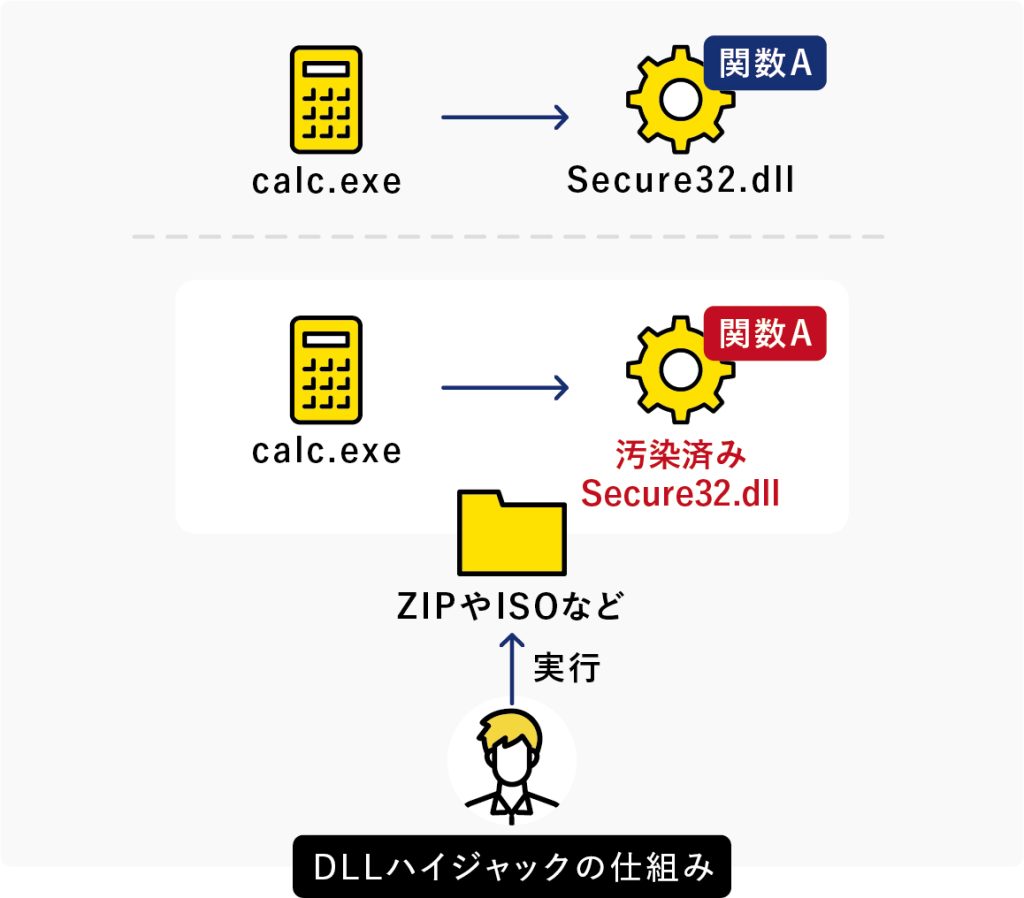

DLLサイドローディング

攻撃者がLotLを使う際の強力な補助機能ともいえるのがDLL(Dynamic Link Library)サイドローディング(DLLハイジャック)です。実行ファイルと同じ階層に、本来参照すべきファイルと同じ名前のDLLファイルを用意して、この攻撃者が用意した悪意のDLLファイルを参照させることでマルウェアのコードを動かす仕組みです。さらに巧妙な手段として、DLLサイドローディングを使ってアンチウイルスソフトに自分自身をマルウェアとして検出させることでウイルス検知機能を停止させる手法もあります。こうした被害にあった企業も実際に存在します。

ソフトウェアサプライチェーンへの攻撃

ソフトウェアサプライヤーを狙った攻撃も報告されています。これは、攻撃者が利益を最大化するため、販売予定のソフトウェアにバックドアを仕込むことを目的としています。開発環境や、ソフトウェア開発会社に勤めている開発者の端末がターゲットです。通常、これらの企業は他の企業に比べて堅牢なセキュリティを導入していますが、攻撃者はそのわずかな隙を突いて攻撃してきます。たとえば、SolarWinds社のサプライチェーンが狙われたことは有名ですが、この案件では同社が米国SECに訴追されました。ソフトウェア開発者の責任は今後ますます重くなることが予想されます。

経路不明なサイバー攻撃から身を守るには

最新のサイバー攻撃対策EDR主体のセキュリティ対策から「仮想化」へ

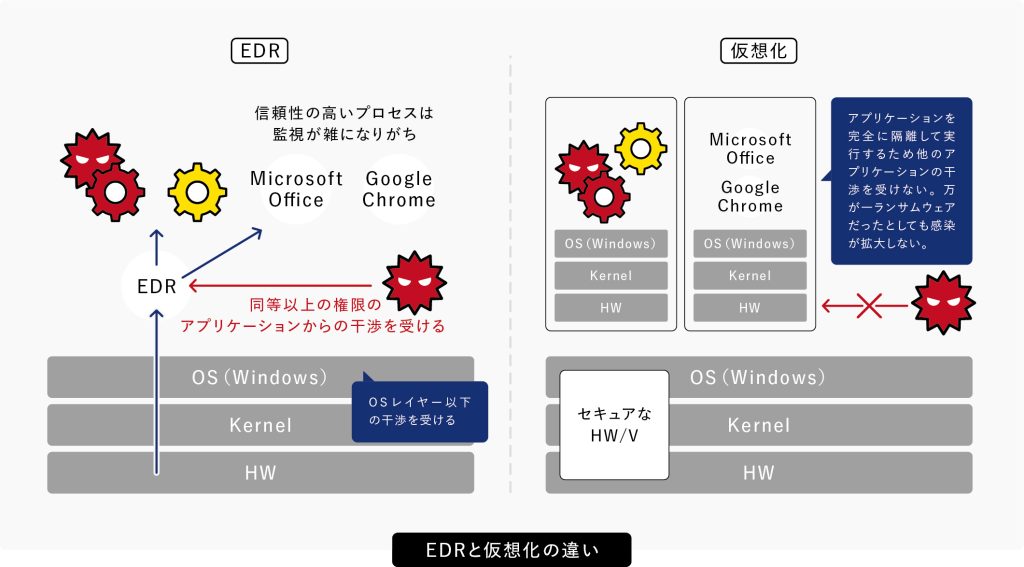

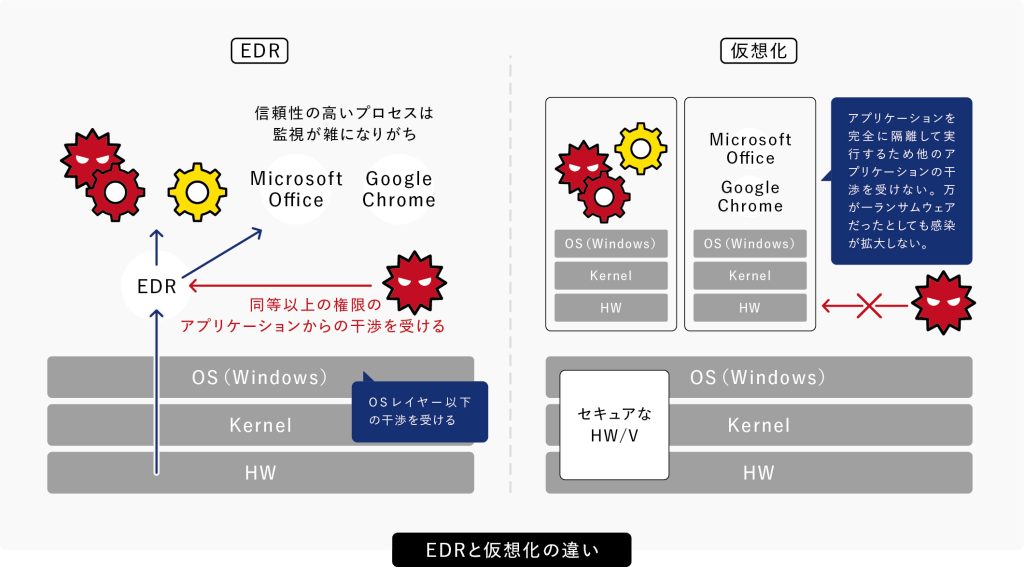

EDRは全てのプロセスを監視するのではなく、「このプロセスは大丈夫だろう」というプロセスを例外として監視対象から外すようにチューニングされています。つまり、 Windows標準のプログラムなど全ての挙動をEDRで監視することは困難です。この部分を狙うのがLotLなので、EDR単体で攻撃を完全に防ぐことは設計上不可能なのです。 そこで、世界的に注目されている技術が「仮想化」です。全てのプロセスを仮想化された環境内で実行するため、万が一汚染された場合でも、影響はその環境内に限定されます。さらに、仮想環境の内外で行われるやり取りを監視することで、不正なプロセスを100%に近い精度で検出できるのが大きなメリットです。

ポイントは「セキュアなSaaS・接続方法・ハードウェア」

セキュアなSaaS

安全なSaaSの選択は基本です。実際の運用にあたっても、従業員のAI利用は十分にモニタリングしたうえで「承認されていないAIを不用意に使っていないか」などにも注意を払いましょう。

セキュアな接続方法

ネットワークはセグメント化したうえで、ゼロトラストで統制をかけることが望ましいです。仮想化技術に代表されるような、LotLなどの影響を受けないアプリケーションを使うことも有効です。

セキュアなハードウェア

BIOSやUEFIのような低レイヤー層にも投資を積極的に行うべきです。SaaSや通信は後からでも投資はできますが、ハードウェアは購入時にしか投資できません。高度な攻撃に備えた投資をお勧めします。

最新のサイバー攻撃対策には「HP Sure Click Enterprise 」

仮想環境で脅威を閉じ込める日本HPが提供するセキュリティソリューション「HP Sure Click Enterprise 」は、仮想化によって脅威からソフトウェアを隔離し、企業の情報資産を安全に保護します。

本製品の導入メリットについて、株式会社日本HPの木下エドワルド氏に伺いました。

サービス・ソリューション事業本部

ソリューション技術部

木下エドワルド氏

HP Sure Click Enterprise 導入のメリット

1 脅威の排除

「マイクロVM」と呼ばれる、OSから完全に独立したごく小さな仮想環境の中で、使用するアプリケーションを動かします。さらに、マイクロVMとエンドポイント間のセキュアな通信も実現。最初からマイクロVM内に封じ込めるため、たとえ未知のマルウェアに侵入されてもPC本体に一切影響はありません。

2 豊富な導入実績

本製品は発売から15年を経ており、当社でも取り扱いを開始して3年が経ちました。これまでに稼働したマイクロVMは累計850億個以上にのぼりますが、この仕組みを突破したマルウェアはいまだに1件も確認されていません。

3 運用は簡単

動作は非常に軽快です。セキュリティソフトなどにありがちな、操作が重くなるといったこともありません。セキュアな環境でありながら、これまで通りの要領で作業を進められます。

HP Sure Click Enterprise の導入は SCSK Minoriソリューションズにお任せください

エンドポイントを操作するユーザー様にとって、HP Sure Click Enterprise は大変使いやすいセキュリティソフトです。運用負荷が低く、日常的な業務に支障をきたすことはほとんどありません。OfficeやPDF、HTMLファイル、PowerShellなど、一般的なアプリケーションであればご使用いただけます。脅威を検知する一般的なセキュリティソフトとは異なり、「最初から隔離された環境でアプリケーションを動かし、脅威を封じ込める」という製品なので、誤検知・過検知に悩まされる心配もありません。結果として、大企業から中堅・中小企業まで幅広くお使いいただいております。

導入に際しては、POC作業のサポートをさせていただきます。導入後の管理・運用についてもさまざまなサービスメニューをご用意しています。操作支援や技術的なご説明を通して、担当部署の皆様を力強くサポートいたします。ぜひお気軽にお問い合わせください。