メールやURLのアドレスを入力する際、うっかりタイプミスしてしまうことがあります。この場合、アドレスが存在しないことがほとんどのため、エラー通知により間違いに気がつき、正しいアドレスに再送してことなきを得ます。ところが、万が一タイプミスしたアドレスが実在していた場合、重要なメールや個人情報を第三者に誤送信してしまうというリスクを孕みます。

このようなタイプミスに起因する紛らわしいスペルのドメインを「ドッペルゲンガードメイン」と呼び、世界中の著名な企業、団体、各種サービス等には、高確率でドッペルゲンガードメインが存在しています。このドメインは不正にメールを取得するだけでなく、攻撃目的で作成したウェブサイトに誘導するフィッシング詐欺メールなどに悪用されると言われています。 本記事では、ドッペルゲンガードメインの具体的な手口や被害事例、そして対策についてご紹介します。

機密情報の漏えいやランサムウェアによる攻撃が、しばしばニュースをにぎわせています。こうしたケースの中に、アドレスのタイプミスに起因するものがあることはご存じでしょうか。近年では、大学の教員がメールの自動転送を設定する際に、アドレスのドメインを「@gmail.com」ではなく「@gmai.com」と誤設定したことにより、長期に渡り大量のメールとアドレスが漏えいするというセキュリティ事故が発生しました。タイプミスをした「@gami.com」が実在するドメインだったため、部外者にメールを受信されてしまったのです。

一般的なメールサーバーでは、サーバーに存在しないアドレスのメールは受信せずにエラーメールを返すため、送信者は宛先のタイプミスに気づくことができます。しかし「@gmai.com」は、メールサーバー側でこのドメイン宛てのすべてのメールを受信するように設定されていました。この場合メールは正常に受信されているため、送信者にエラー通知が送られることもありません。その結果、送信者はタイプミスに気づかないまま情報を流出させ続けることになりました。

このように、メールを不正に取得したり、攻撃目的で作成したウェブサイトに誘導したりするために取得した紛らわしいドメインのことを「ドッペルゲンガードメイン」と呼びます。自分とまったく同じ姿の人間を見る幻覚の一種、「ドッペルゲンガー」がその名の由来です。

前述の通り、ドッペルゲンガードメインはタイプミスしやすい、あるいは見た目で誤認してしまうような文字列を使用します。前述の「gmai.com」が良い例ですが、他にも次のようなパターンがよく使われます。

打ち間違い(スペル誤認)

スペルミスにありがちな文字列を使うパターンです。

正)scskminori.co.jp

偽)scskminoro.co.jp

ドット抜け(別レベルドメイン結合)

ドメインにある「.」(ドット)を抜くパターンです。

正)scskminori.co.jp

偽)scskminorico.jp

ホモグリフ(よく似た文字)

本来の文字に似た文字を使用するパターンです。

正)scskminori.co.jp(小文字の「o」)

偽)scskmin0ri.co.jp(数字の「0」)

このほか文字コードを変更して同じ文字に見せかけるパターンもあります。

ハイフン誤入力

間に「-」(ハイフン)が入りそうなドメインに使用するパターンです。

正)scskminori.co.jp

偽)scsk-minori.co.jp

別TLD(トップレベルドメイン)

トップレベルドメインとは、URLの一番右に記載されるもので、「.com」「.net」「.org」などの汎用トップレベルドメイン(gTLD)と、「.jp」「.us」「.cn」といった国別トップレベルドメイン(ccTLD)があります。同じアドレスに見えても、トップレベルドメインが「.cn」であれば中国のドメインということになるので、注意が必要です。

正)scskminori.co.jp

偽)scskminori.cn

別TLD(トップレベルドメイン)統合

日本語入力ソフトなどによっては、アドレスの入力時に「.com」などを自動的に入力してくれるものがあります。これを悪用するパターンです。

正)scskminori.co.jp

偽)scskminori.com.co.jp

ドッペルゲンガードメインは、知名度が高くアクセス数の多い企業や団体、サービスのドメインに酷似していることが特徴です。誤認されやすいことに目を付け、フィッシングメールの送信元やフィッシングサイトなど悪意あるウェブサイトへの誘導などにしばしば使用されます。たとえば、前述の「gmai.com」にアクセスすると、別のドメインのウェブサイトにリダイレクトされ、Windows Defenderによるブロックを偽装したダイアログが表示される事例があります。これは、偽のセキュリティ警告画面などを表示してユーザーの不安をあおるサポート詐欺でよく使われる手法なので、悪意ある人間や組織が「gmai.com」を運営している可能性があると判断できます。

一方で、任意の名前でドメインを取得することは違法ではないため、紛らわしいドメインの取得や保持は法などで規制することができません。また、実際にドッペルゲンガードメインが犯罪に悪用されても、ドメイン保有者の追跡や検挙が難しいという問題もあります。「gmai.com」については、過去に「GMA Industries」という会社が自社のドメインとして取得したものですが、その後ドメイン名を変更したため「gmai.com」は使われなくなり、それを別の人間が取得したと考えられます。つまり、使わなくなって解約したドメインが詐欺に悪用されることもありうるのです。

ドッペルゲンガードメインは、主にメールを使用した攻撃に悪用されます。具体的なものとしてはフィッシングメールやマルウェアメールがあります。

フィッシングメールの中には、精巧にできていて正規のメールと見分けることが難しいものもあります。「契約解除のお知らせ」「不正アクセスを検知」「商品購入確認」「不在配達通知」などの文言で受信者を焦らせ、リンクをクリックさせようとします。その際、攻撃者は差出人の情報をドッペルゲンガードメインで偽装するため、正規のものと勘違いしたユーザーがリンクをクリックしてしまうのです。

フィッシングメールに載っているリンクをクリックすると、やはり本物そっくりに作成されたフィッシングサ

イトに誘導されます。そこで入力したログイン情報(IDとパスワード)が盗まれ、不正に送金される、勝手に商品を購入されるなど、アカウントが不正利用されてしまうのです。警察庁が2023年に発表した「フィッシングによるものとみられるインターネットバンキングに係る不正送金被害の急増について(注意喚起)」によれば、2023年上半期にインターネットバンキングのIDやパスワードが盗まれるフィッシング詐欺は国内で過去最多の2,322件発生し、不正に送金された被害額は約30億円に達しています。

また、マルウェアメールも似たような手法を使うことがあります。これは主にビジネス上のメールを装い、悪意あるウェブサイトへの誘導を試みますが、この時使われるのがドッペルゲンガードメインです。メール内のリンクをクリックしてそのウェブサイトを訪れた場合、ユーザーの環境にセキュリティホールがあるとマルウェアに感染する恐れがあります。

このように、ドッペルゲンガードメインはさまざまなサイバー攻撃で悪用されています。

タイプミスによりドッペルゲンガードメインへメールを誤送信してしまったケースは、複数の大学のほか、企業や組織でも報告されています。実際の被害例をいくつか紹介しましょう。

A大学

同大学が2023年7月に発表したところによると、メールアドレスの転送先の設定ミスにより、情報漏えいが発生しています。これは2018年4月、同大学の職員が大学のメールアカウントからGmailへの自動転送設定を行った際、転送先メールアドレスのドメインを「@gmail」とすべきところを誤って「@gmeil」としてしまったものです。

2023年2月、転送先電子メールが存在しない旨のエラーがあり、アドレスを確認したところ、ミスが発覚しました。調査の結果、誤送信メールの件数は4,511件であり、このうちメールおよび添付ファイルに含まれている個人情報等は1,793件でした。

B大学

同大学が2022年11月に発表したところによると、2021年5月から22年3月にかけて、教員が大学のメールアカウントからGmailへの自動転送設定を行った際に、転送先メールアドレスのドメインを「@gmail」とすべきところを誤って「@gmai」としていました。

同期間に「@gmai.com」に転送されたメールは4.890件。このうち教員の氏名・メールアドレスなどが485件、学生の氏名、学生番号、メールアドレスなどが849件、学外関係者の氏名、メールアドレスなどが788件含まれていました。

C県

2022年2月、職員が自宅で業務を行うため、商品企画コンペの資料37件を許可なく自身のGmailアドレスに送信しました。この際、送信先の設定を「gmai.com」と入力してしまったのです。同県はコンペの応募者37人に謝罪。システムを改修し、同県から「gmai.com」宛てのメール送信を遮断する措置を実施しています。

これらの他にも、2020年~2023年の間に、複数の自治体や大学、公益財団法人など相次いでドッペルゲンガードメインへのメール誤送信が報告されています。

ドッペルゲンガードメインに限らず、個人情報や機密情報が漏えいした場合、企業は大きな損害を負うことになります。具体例として、2014年に某企業で発生した情報漏えい事故があります。この事故では業務委託先の元社員が同社の顧客情報を不正に取得し、約3,504万件分の情報を名簿業者3社へ売却していました。この事件において同社は、顧客への補償に200億円、おわび文書の発送や事件の調査、セキュリティ対策などに60億円を充てており、同企業が発表した2014年4~6月期の連結決算は、136億円の最終赤字となりました。

JNSA(日本ネットワークセキュリティ協会)の「インシデント損害額調査レポート 2021」では、サイバーインシデントが発生した際には、「費用損害」「賠償損害」「利益損害」「金銭損害」「行政損害」「無形損害」等の損害が発生するとしています。このように、ひとたび情報漏えいが起きればその影響は広範囲に及び、巨額の金銭的損失を被る可能性もあるのです。

ドッペルゲンガードメインの所有者や攻撃の実行犯を逮捕し、不正を根絶することは世界の法整備が追い付いていないため困難です。しかし、その情報源となるメールや個人情報の誤送信を防止することは可能です。ここでは代表的な3つの施策をご紹介します。

【対策①】 宛先確認の徹底

ドッペルゲンガードメインへの対策は送信時のアドレス確認をしっかり行うことが最も有効です。特にメールの大量送信を行う場合には、複数名で宛先と内容についてチェックすべきでしょう。とはいえ、人間ですからどうしてもうっかりミスはありますし、手間だからといってユーザーがチェックを飛ばしてしまうこともありますので、これだけではまだリスクが残ります。最近のメール誤送信対策製品では、送信時に宛先の再確認を喚起する製品も増えており、そのような製品の併用も効果的でしょう。

【対策②】 メールシステムのフィルタリング機能を活用

既に存在が判明しておりタイプミスや誤送信発生率が高いと予想されるドッペルゲンガードメインについては、利用中のメールシステムのポリシー機能等にて、当該ドメイン宛のメール送信をブロックすることも有効です。

【対策③】 メール誤送信対策製品の利用

2023年時点の誤送信対策製品市場において、ドッペルゲンガードメインへの誤送信対策を実装したソリューションは少数ながら存在しますので、そのような製品を積極採用することが望ましいと言えます。

そもそもタイプミスによるメール誤送信は、「機能の形骸化」「目視の限界」「環境の不均質」など、「慣れ」と「漏れ」という極めて人間的な部分に課題があり、システムによって防ぐことが難しいものです。そのため、【対策①】の人による宛先確認を主としつつ、【対策②・③】のシステム施策を併用することが現時点において最も効果的なドッペルゲンガードメインへの誤送信対策です。

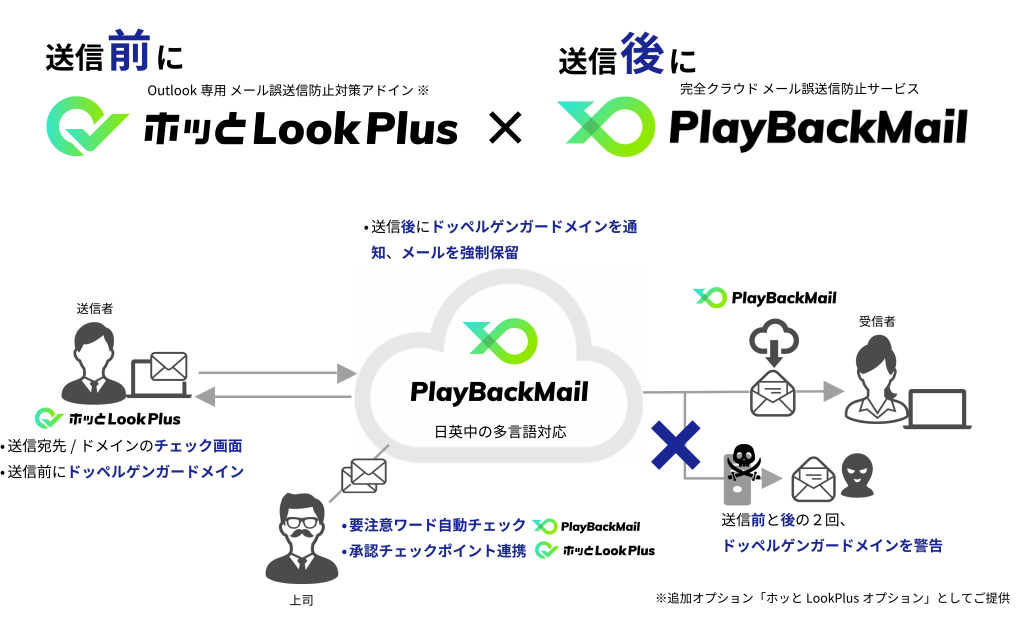

ドッペルゲンガードメイン対策ができるメール誤送信防止サービスのご紹介

SCSK Minoriソリューションズでは、完全クラウドのメール誤送信防止サービス「PlayBackMail Online」を提供しています。同サービスは、メールの一定時間送信保留や取り消し、第三者による取り戻し、添付ファイルのダウンロード/暗号化、CCのBCC強制変換などの機能に加え、このたびドッペルゲンガードメインへの誤送信対策機能が追加されました。送信先がドッペルゲンガードメインに該当した場合、メール送信が強制保留されます。この該当判定には当社独自の専用データベースを使用しており、対象情報は随時更新されています。加えて、オプション製品の併用で更なる抑止効果を発揮します。