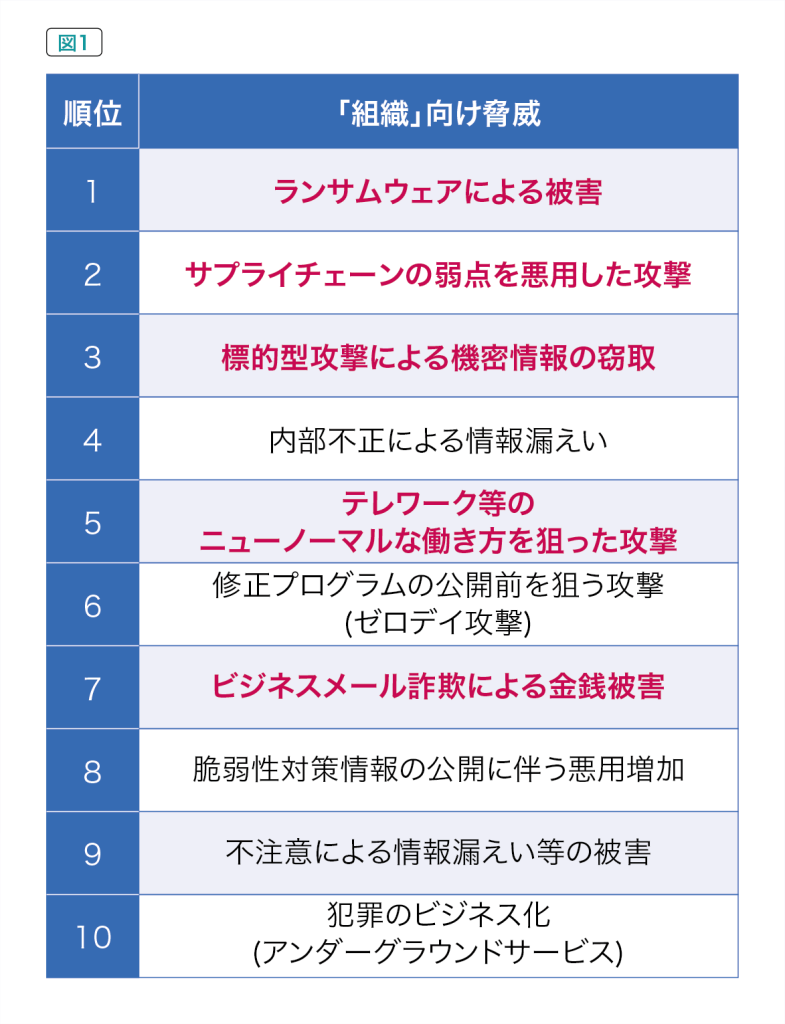

2023年に発表されたIPAの「情報セキュリティ 10大脅威 2023」によると、「1位 ランサムウェアによる被害」「2位 サプライチェーンの弱点を悪用した攻撃」「3位 標的型攻撃による機密情報の窃取」「5位ニューノーマルな働き方を狙った攻撃」「7位 ビジネスメール詐欺による金銭被害」と、半数に攻撃の手段のひとつにメールを利用するものがランクインしています(図1を参照)。この攻撃の中で、被害が後を絶たず、昨今最大の脅威と言われているマルウェアが「Emotet」です。

2014年に初めて検出されてから瞬く間に流行し、2019年まで多くの企業にダメージを与えてきたEmotetは、2021年に活動基盤がテイクダウンされてから一端収まる気配を見せていました。

ところが2022年に入ってから再び被害が拡大し、生活用品メーカーやハウスメーカー、弁護士法人など、業種を問わず多くの企業がEmotetの被害を受けたというニュースが相次いだのです。このように、Emotetは攻撃が静まっても、一定期間を経過すると別の新たな攻撃者が出現し、Emotetの亜種を用いるなど新たな手口で再び攻撃が活発化され、被害が拡大するということを繰り返しているのです。IPAから度々注意喚起が発信されていますが、直近では、2023年3月に新たな手口によるEmotetの情報が発信されています。

そこで本記事では、メールを利用した攻撃が拡大している要因やEmotetの最新手法、それを完全に防御するエンドポイントセキュリティ対策をご紹介します。

メールを利用した攻撃による被害が拡大している要因について、一説には、働き方の変化と因果関係があるという見方もされています。日本国内では、コロナ禍を経て企業の働き方が大きく変化しています。在宅勤務を中心に、いつでも・どこでも業務を行うことが可能なハイブリッドワークが浸透しました。これにより、社員が社外から自社のネットワークを介さず直接インターネットやクラウドサービス等の外部環境に接続して業務を行う機会が増えたのです。

従来は社内ネットワークに接続された状態で業務を行うことが前提だったため、既に社内ネットワークには、厳重なセキュリティ対策を施している企業が殆どです。一方で、ハイブリッドワークは、コロナ禍により早急にテレワークを実現させることが一番の優先事項でした。そのため、テレワーク中のPCに対するセキュリティ対策まで手が回らないまま、現在のハイブリッドワークが定着してしまった企業が少なくありません。

テレワーク中の従業員は、業務効率化を重視し、必要に応じて社内環境(社内システム)と外部環境(インターネット・クラウドサービス)を使い分けます。この状況は、従来の社内ネットワークを経由した方法と違い、企業が気づかないところでセキュリティリスクのある環境にPCを使用し、脅威に晒されることを意味します。例えば知らぬ間にマルウェアに感染した後で社内環境に接続し、社内感染させてしまうという事態が発生しうるリスクを孕んでいるのです。さらにメールを利用する攻撃の場合は、社内環境に接続せずともより広範囲に感染が拡大してしまう恐れがあります。

一方で、ハイブリッドワークが被害拡大の要因となるもうひとつの理由に、セキュリティに対する従業員の意識があげられます。

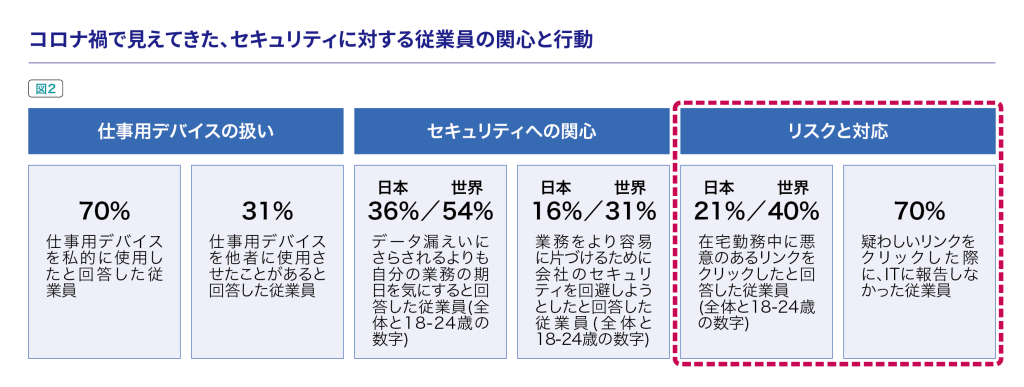

日本HPの「HP Wolf Security レポート」によると、セキュリティに対する従業員の関心と行動調査で、データ漏洩よりも業務の期日が気になると答えた従業員が36%、業務を容易に片付けるためにセキュリティを回避しようとした従業員が16%という結果でした。また、在宅勤務中に悪意のあるリンクをクリックしたと回答した従業員が21%、さらに疑わしいリンクをクリックしたが報告しなかった従業員は70%にものぼりました。

この結果から、セキュリティより業務効率を優先したいと思う従業員が一定数いるため、従業員の意識を徹底しセキュリティポリシーを完璧に守らせるのは難しいことが判ります。特にテレワーク環境下では、すぐ近くにIT担当者がおらず、監視の目がない、相談相手がいない、という状況です。万が一疑わしいリンクをクリックしてしまっても、何も起こらなければ問題ない、報告する方がかえって大事になり業務の妨げになるなど、安易な考えに傾きやすくなるのではないでしょうか(図2を参照)。

攻撃者は、このようなセキュリティが脆弱なポイントを狙って情報を盗み、社内ネットワークへ侵入してきます。テレワーク環境のセキュリティ対策ができていない企業は、外部脅威からハイブリッドワーク環境を守り、従業員が意識しなくてもマルウェア感染を防御できるよう、セキュリティ対策を見直す必要があります。

では、具体的にメールを利用した攻撃はどのような手口で社内ネットワークに侵入し、感染拡大をしていくのでしょうか。昨今、メールを利用した攻撃の中でも一番の脅威と言われているマルウェア「Emotet」を例に、その手口を解説します。

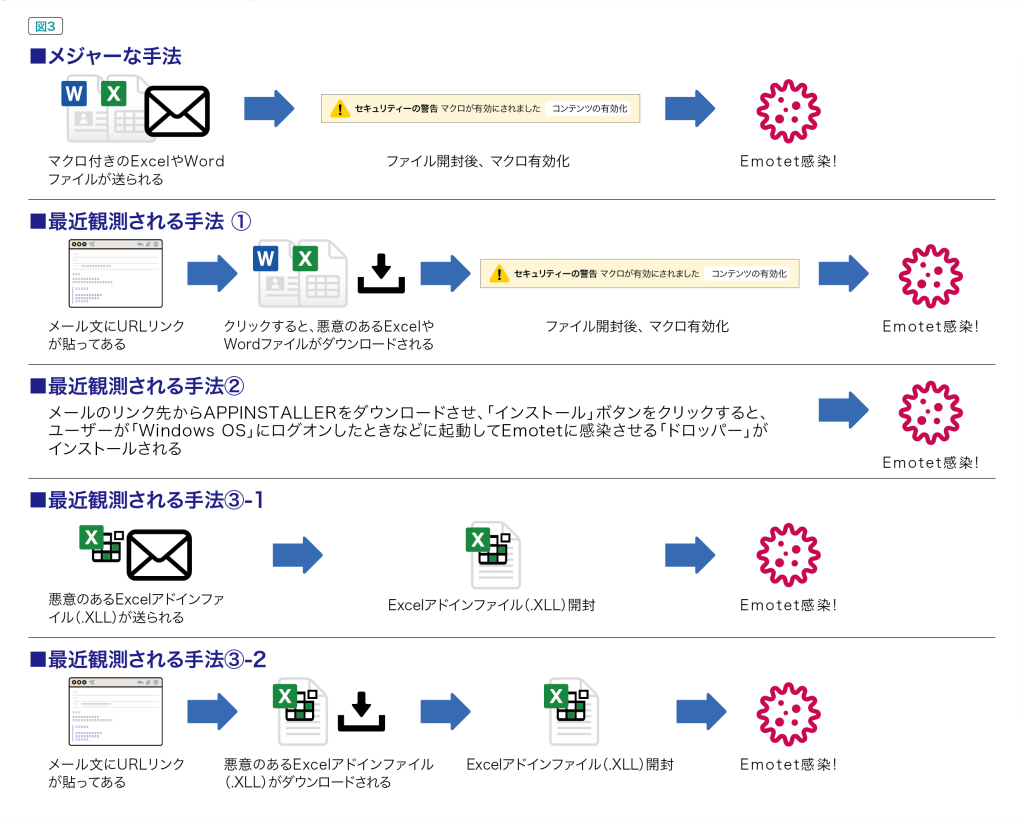

検出当初のEmotetはマクロ付きのExcelやWordファイルを添付してメールを送信し、受信者がメールを開封して、ファイル内のマクロを実行するとマルウェアに感染してしまうというものでした。この手口は既に一般的なセキュリティソフトで防御できるようになったため、次の手口としてURL付きのメール文を用いた攻撃が始まりました。これは、メール本文内のURLをクリックするとExcelやWordファイルのダウンロードが開始され、ファイル内のマクロを実行することで感染するというものです。この手法に対しても主要なセキュリティソフトでは防御が可能になってきています(図3を参照)。

2023年3月には、500MB以上という大きなEmotet付きファイルを圧縮してメールで送信するという手口が新たに確認されています。これは、バイナリ・パディングという、マルウェアに対する難読化を施す手法で、無意味なバイナリ・データを付与することによりファイルサイズを拡大させ、セキュリティソフトの検知を無効化・回避します。

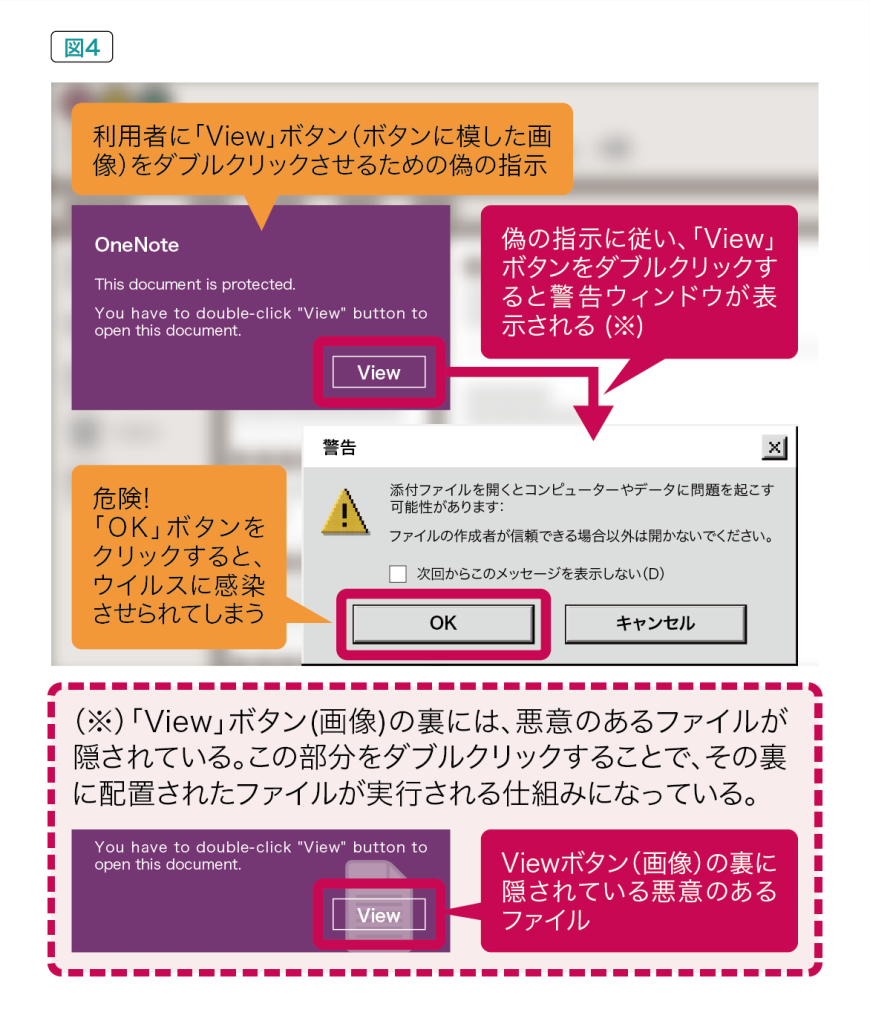

さらに、同月に検出されたEmotetは、OneNote形式のファイルにマクロを仕込み、ボタンをクリックさせることで感染させるという手口でした。メール受信者がファイルを開くと[View]ボタンをクリックするよう指示するメッセージが表示され、指示どおりにクリックするとマクロが実行されEmotetに感染するというものです。広く知れ渡ったExcelやWordファイルの形式と違ったことで受信者が油断してクリックしてしまうことを狙ったものと考えられています(図4を参照)。

このような攻撃の巧妙化はEmotetやその他のメールを利用した攻撃だけに限らず、特にPCに対するサイバー攻撃全般に言えることです。新たな手口が発覚するとセキュリティソフトの機能アップデートで防御をするというように、攻撃者とセキュリティベンダーはいたちごっこを繰り返してきました。しかし、最近の手口は従来のウイルス対策ソフトのようなシグネチャ型のセキュリティソフトでは容易に検出できないほど高度化しています。

企業は、次世代のセキュリティソフトを検討するフェーズに入っていると言えるでしょう。そこで、巧妙化を続ける脅威への対策として有効とされるソリューションを2つご紹介します。

対策① ディープラーニングによる第3世代のセキュリティ

これまでPCのセキュリティ対策といえば、シグネチャ型のウイルス対策ソフトが主流でした。セキュリティソフトを世代で例えると、シグネチャ型のソフトは第1世代に相当します。これは過去に検出されたマルウェアのパターン情報を定義データベースに登録し、それと照合することで検知・隔離をするというものです。

そのため、最新の脅威に対応するには頻繁な定義データベースの更新が欠かせず、新種や亜種が生まれた場合、定義データベースの更新ができていないと対処できないことが難点でした。

第2世代のセキュリティ対策は機械学習を活用して検知・対処するもので、EDR(Endpoint Detection & Response)やサンドボックスがこれに該当します。しかし、対象にできるのが実行ファイルのみである上、モデル生成にも時間が掛かり、検知できない脅威も出てしまうことが課題でした。

最新の第3世代は自律型セキュリティと呼ばれ、ディープラーニングにより未知のマルウェアのふるまいを自己判断で検出・隔離できるようになっています。スキャンスピードも速く、第2世代のEDRよりも低いコストで大きな効果を生むため注目されています。

具体的に、ランサムウェアを例に説明します。ランサムウェアの手口のひとつに、侵入を試みようとする実行ファイルが、起動してから3秒で任意のディレクトリにあるデータの暗号化を始めるものがあります。暗号化を完了し、次のサーバやストレージへの展開を開始するまで僅か2分という速度で感染を拡大していきます。そして殆どのランサムウェアが十数分~数日でシステム全体を掌握し、攻撃者による恐喝が始まります。それらをすべて解決し、業務を完全復旧するまでには、数カ月単位の期間を必要とします。

起動から3秒未満でマルウェアを検知・隔離できないと完全防御ができないということから、第1世代のセキュリティソフトではすべての攻撃を防ぎきれないことがわかります。第2世代のセキュリティソフトであれば検出と追跡が可能ですが、最近は攻撃のスピードに間に合わない事例も多く、完全防御ができるとは言い切れません。唯一、これらの攻撃すべてに対抗できるのは第3世代のセキュリティというのが現実解です。

対策② アプリケーション隔離と封じ込めによるエンドポイントセキュリティ

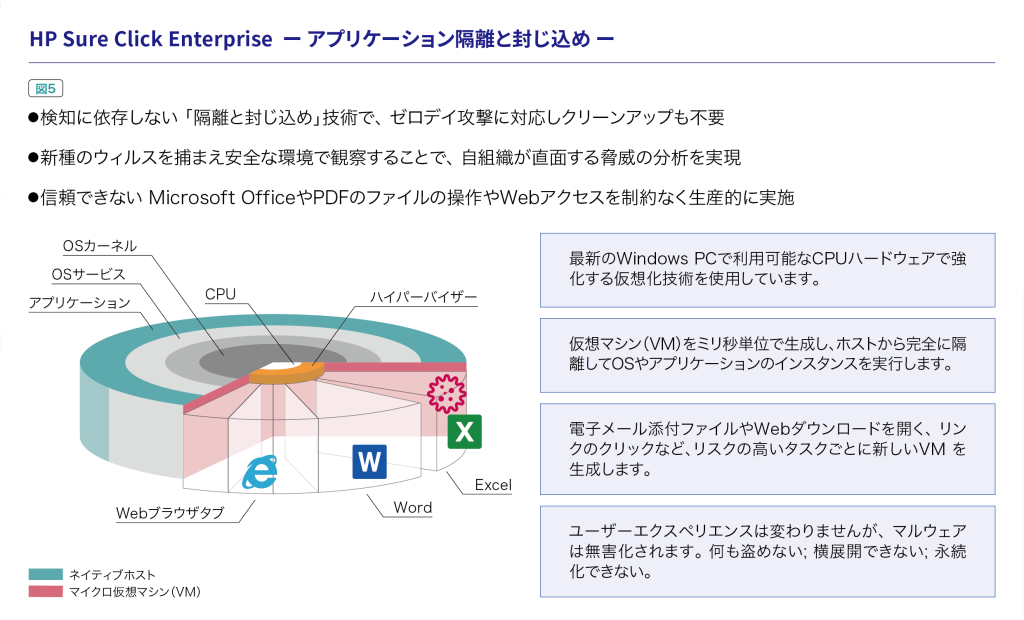

このように如何に巧妙化する攻撃に対し早く検知・隔離を行うかを追求していった結果、ディープラーニングを使用した第3世代のセキュリティが登場しましたが、全く別のアプローチを取ったものもあります。Emotetやランサムウェアを含む、無数のマルウェアを防御できるソリューションが、アプリケーション隔離と封じ込めによるエンドポイントセキュリティです。「HP Sure Click Enterprise(※4)(以下、SCE)」がそれにあたります。

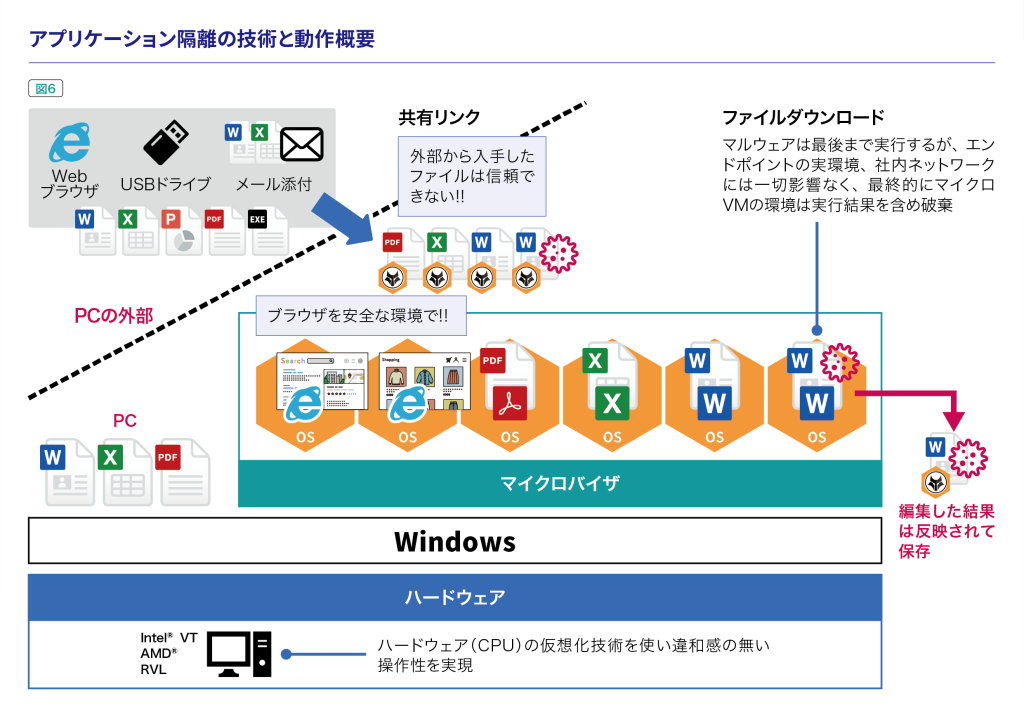

PCのCPUに内蔵されている仮想化技術(Intel VT-x等)を利用したもので、メールやWebサイト等の外部から入ってくるファイルを全てセキュリティリスクのあるものとみなし、マイクロVMと呼ばれる小さな仮想マシン内でファイルを開くようにします。

マイクロVM内でファイルを開くことで、仮に誤って悪意が含まれるファイルを開封しマルウェアが実行されてしまっても、マルウェアはマイクロVMの中に隔離され封じ込められた状態になります。そのためマルウェアはマイクロVMの外に出ることはできず、PC本体に影響を全く与えることができなくなるのです。

通常の操作どおりファイルを閉じてしまえば、マイクロVMごとマルウェアも消滅します。他のウイルス対策ソフトや第3世代のセキュリティと違うのは、最初からマイクロVMの中でファイルを開くため、どのような未知のマルウェアでも防御することが可能なことです。実績として、今日現在SCEで防御できなかったマ ルウェアはありません。

また、SCEは従業員の業務効率を阻害しないという特長もあります。従業員は、マルウェア付きのメールや悪意のあるURLリンク、ファイルダウンロードを警戒することから解放されます。万が一怪しいファイルを開いてしまっても感染することはないため、生産性や業務効率化は維持されたまま作業を続けることができます。PC操作やシステムリソース負荷についてもSCE導入前後で殆ど変わらず、操作手順の変更やレスポンス面で業務パフォーマンスに支障がないため、SCEの導入を回避したいと思う従業員もいないでしょう。

参考までに、SCEを活用しセキュリティの課題解決をした事例をいくつかご紹介します。

<海外事例>米国大手自動車メーカー

メールの添付ファイル、Webダウンロード、USBドライブ上のファイルを懸念しての導入しファイル隔離機能に限定して活用。Google Chrome、Microsoft Edgeの両ブラウザからのダウンロードを保護しています。

<海外事例>アメリカ合衆国国防総省(The Pentagon)

SCEを最後の防衛線として採用。変化する脅威の状況に対処するために、SCEによる封じ込め技術とEDRの技術と組み合わせることで、サイバー攻撃に対する最高レベルの効果を達成し、誤検出を排除する運用コストを削減しています。

<国内事例>那覇市

自治体が採用する強固なシステムを維持しつつ、インターネットサービス活用を進める分離型システムを構築する際のセキュリティソリューションとしてSCEを採用。職員の生産性を向上させながら強固なセキュリティ対策を実現し、市民サービスの向上を実現しています。

※出典:【HP Sure Click Enterprise 導入事例】那覇市

<国内事例>新情報センター※弊社導入事例

従業員に意識させることなく強固なセキュリティを実現するべくSCEを採用。従業員からはファイルを閉じるだけで脅威が封じられることから、負担を感じず日常業務に集中できると好評。脅威への対応がより確実になったことで、自社の提案力も向上しています。

ハイブリッドワークが定着しDXによるビジネス変革が進む中、生産性や業務効率化を維持しながら市場競争力を向上させていくためには、従業員が安心して業務に集中できるIT環境の構築が必須です。日々巧妙化し、次々と新たな手口で企業を狙い続けるサイバー攻撃に脅かされることなく、ビジネス成長のために邁進できる環境を従業員に提供するためにも、次世代セキュリティ対策の検討を進めてみてはいかがでしょうか。