昨今、サイバー攻撃の複雑化・巧妙化が進み、従来のセキュリティ対策では対応が難しくなってきています。クラウドサービスの利用増に伴い、こうした脅威に対抗するために生まれたのが「ゼロトラストセキュリティ」という考え方ですが、これを一から始めようとすると、それなりの専門知識とコストが必要なため、導入を諦めている企業も少なくないようです。そこで本記事では、ゼロトラストセキュリティとは何かを説明した上で、Microsoft 365の各サービスやソリューションを活用することで、ゼロトラストセキュリティを実現する方法についてご紹介します。ゼロトラストセキュリティ実現の最初の一歩を始めましょう。

近年、サイバー攻撃の数はますます増加しており、マルウェアも絶え間なく進化しています。その手法は、フィッシングやランサムウェア、DDoS攻撃、APT攻撃、ゼロデイ攻撃など多種多様で、目的も金銭的利益を求めるものから政治的意図を持つもの、破壊行為までさまざまです。そしてターゲットも、従来のコンピュータやネットワークだけでなく、スマートフォンやIoTデバイスも対象になっています。

このようにサイバー攻撃の脅威が拡大する一方で、コロナ禍によりテレワークなどが普及し働く環境が複雑化。結果、従来のセキュリティ対策ではサイバー攻撃から企業や従業員を守るのが難しくなってきました。そこで、こうした状況に対応するため生まれたのが、「すべてを信頼せず、都度確認する」という考え方、ゼロトラストセキュリティです。

| 要素 | 境界型セキュリティ製品名 | ゼロトラストセキュリティ |

|---|---|---|

| 基本理念 | 内部ネットワークは信頼し、外部ネットワークは不信である | 場所やデパイスなど物理的なものは関係なく、全てを信頼せずに常に検証が必要 |

| セキュリティの焦点 | ネットワーク境界の防御(LAN、WAN、DMZなど) | 全てのアクセスについて制御し、検証する |

| 認証 | 境界通過時に一度のみ検証する | 織続的な認証と検証を行う |

| アクセスポリシー | 広範囲なアクセス許可 | 最小権限でのアクセスを許可(都度検証)する |

| メリット | ・比較的シンブルな構成 ・比餃的安価 | ・内部脅威に対して非常に緊牢 ・最新の脅威に対して柔軟に対応可能 ・モパイル環境やクラウドサービスに対応 ・ユーザーの利便性が向上する(SSOなど) |

| デメリット | ・内部脅威に対して非常に脆蒻 ・最新の脅威に対して非常に脆弱 ・主な環境はオンブレミス環境のみ | ・比較的複雑な構成 ・比較的高価 |

こちらの表は、境界型セキュリティとゼロトラストセキュリティを、さまざまな要素から比較したものです。特に注目すべき点は、認証とアクセスポリシーの違いです。境界型セキュリティでは、境界を通過する際に一度検証を行い、正当なものと確認されれば、その後は広範囲なアクセスが許可されます。

一方、ゼロトラストセキュリティでは、継続的に認証と検証を行い、正当なものと確認されればアクセスは許可されますが、その際には最小の権限を付与されます。その後、データやアプリケーション、サービスへのアクセスするたびに都度検証が行われます。

ゼロトラストセキュリティでは、アクセス単位でセキュリティが担保されるため、企業のセキュリティレベルは飛躍的に向上します。また、アクセスのたびに認証や検証が行われると聞くと、ユーザーの利便性が損なわれるように思われるかもしれませんが、実際にはその逆です。というのも、ゼロトラストセキュリティでは場所やデバイスに依存せず、SSO(シングルサインオン)を利用して一貫したIDでログインすることが可能だからで、ユーザーはスムーズにデータやアプリケーション、サービスにアクセスできます。

前述したように、ゼロトラストセキュリティではセキュリティ対策を「性悪説」の観点から進めます。社内ネットワークからのアクセスであっても、企業が管理するPCであっても、安全とは考えません。すべてのアクセスやデバイスを信用しない(=ゼロトラスト)という前提で、認証や検証を行うのです。これならば、社内にマルウェアの侵入を許したとしても、ユーザー情報やデバイス情報が不十分なため、それ以上のアクセスを許すことはありません。

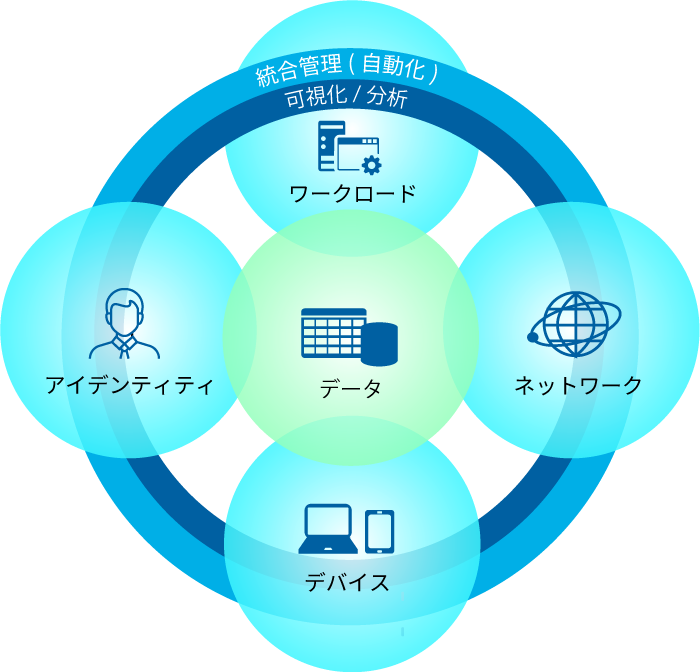

それではここで、現在のセキュリティ対策の標準となっている「Zero Trust eXtended(ZTX、拡張ゼロトラスト)」の考え方についてご紹介しましょう。ゼロトラストセキュリティは以下の7つの要素で構成されます。

| No. | 要素 | 説明 |

|---|---|---|

| 1 | アイデンティティ | ューザーのアイデンテイティを検証し、アクセス権を厳格に管理します。正社貝、契約社員、契約者、ピジネスバートナーなど、組織内外のすぺての人に対して選用します。 |

| 2 | デバイス | 企業の情報などにアクセスするデパイスの識別と認証を行います。PCやスマホだ けではなく、ネットワークに接続された複合機やネットワーク携器、loT機器などすぺてのデバイスに適用します。 |

| 3 | ネットワーク | 企業内外のネットウークに対する侵入検知や防止、ファイアウォールによるセキュリティ強化、通信の暗号化や監視などによるセキュリティ対策を行います。 |

| 4 | ワークロード | ワークロードとは、物理サーバー 、仮想マシン、コンテナ、クラウド喋塊など、アプリケーションが動作する任意のコンピューティング哀境を指します。ワーク ロードのアクセス制御や特権吾理、継続的な監視や評価などを行います。 |

| 5 | データ | セキュリティ戦略の中心にデータを溢き、データの分類と暗号化、アクセス制御、データ保近のボリシーを菜定します。 |

| 6 | 可視化/分析 | セキュリティの可視化を行い、リアルタイムでの分析、誓威検出、対応を可能にするためのツールと手法のことを指します。 |

| 7 | 総合管理(自動化) | 統合管理を通じて、組織内のあらゆるエンドボイント、デパイス、アプリケー ション、ネットワークアクセスポイントにわたるセキュリティポリシーを一元管理します。また、自動化を進めていくとセキュリティインシデント発生時の対応を迅速に行うことができますし、手動管理に伴うエラーを減少させ、リソースを畏適化しボリシー適用の効率化することができます。 |

ゼロトラストの構成イメージ

ZTXは、ゼロトラストという言葉の生みの親であるForrester Research社によって定義されました。ZTXフレームワークは、従来のゼロトラストモデルを広範囲に拡張し、組織全体のセキュリティを強化するための包括的なアプローチを提供します。

これとは別に、アメリカ国立標準技術研究所(NIST)が公開している「SP 800-207(SP 800-207, Zero Trust Architecture | CSRC (nist.gov))」もネットワークに特化したゼロトラストセキュリティの実装モデルとなりますので、こちらもご参考にされると良いでしょう。

ゼロトラストを具現化するものとしては、Gartner社がSASE(Secure Access Service Edge)を提唱しています。さらに同社は、コロナ禍におけるセキュリティ対策に対応するためとして、SASEのセキュリティ部分であるSSE(Security Service Edge)も発表しました。SSEではSASEと同様に、構成するソリューションはすべてクラウドサービスとして提供され、一元的なポリシーを設定できることが理想としています。

ゼロトラストセキュリティを実現するためには、さまざまなセキュリティ検知/管理/監視ソリューションが必要です。これには、IAM(Identity and Access Management)、MDM(Mobile Device Management)、EDR(Endpoint Detection and Response)、CASB(Cloud Access Security Broker)、SIEM(Security Information and Event Management)などが含まれます。

現在は数多くのセキュリティベンダからさまざまな製品やソリューションが提供されていますが、Microsoft 365 Enterpriseでもゼロトラストセキュリティを実現できることはご存じでしょうか。以下の表は、ゼロトラストセキュリティの7つの要素をMicrosoft製品で構成する場合の製品名とライセンスの種類を表したものです。

| No | 要素 | ソリューション | 製品・機能 | ライセンスの種類 |

|---|---|---|---|---|

| 1 | アイデンティティ | IAM | Entra ID、条件つきアクセスポリシー、 Application Proxy | M365 E3以上 |

| Windows Helloo for Business(生体認証) | M365 E3以上 | |||

| Priviledged Identity Management | M365 E5 | |||

| 2 | デバイス | MDM | Intune | M365 E3以上 |

| xDR | Microsoft Defender XDR | M365 E5 | ||

| EDR | MS Defender for Endpoint P2 | M365 E5 | ||

| EPP | MS Defender for Endpoint Pl | M365 E3以上 | ||

| パッチ配布 | Intune(自動バッチ配布) | M365 E3 | ||

| 3 | ネットワーク | SWG | MS Entra Internet Access | プレビュー版のため未発表 |

| ZTNA | MS Entra Private Access | プレビュー版のため未発表 | ||

| 4 | ワークロード | CSPM | MS Defender for Office 365 | M365 E5 |

| 5 | データ | DLP | Azure Information Protection | M365 E3以上 |

| ディスク暗号化 | BitLocker | M365 E3以上 | ||

| 6 | 可視化/分析 | CASB | MS Defender for Cloud Apps | M365 E5 |

| UEBA | Entra Identity Protection | M365 E5 | ||

| 7 | 統合管理(自動化) | SOAR/SIEM | Microsoft Sentinel | Azure サブスクリプション契約が必要 |

こちらの表に示されているように、ゼロトラストセキュリティの7つの要素は全て、Microsoft製品を活用して構築することができます(一部の要素については、Azureを利用するため追加の契約が必要になる場合もあります)。

一般に、Microsoftのセキュリティ製品は「コストパフォーマンスが高い」「稼働の安定性が高い」と言われており、GartnerやForrester Researchなど権威ある調査機関からも高い評価を得ています。 また、同じベンダの製品を導入することで、相互運用性が向上し、管理が容易になるというメリットもあります。

Microsoft 365を用いてゼロトラストセキュリティの実現を目指す場合、まずはMicrosoft 365 E3を活用し、可能な範囲から手を付けていくのが望ましいでしょう。既存のセキュリティ製品を順次Microsoft 365へ移行・統合することで、コストを削減。ここからさらにセキュリティ強化を目指すなら、Microsoft 365 E5へのアップグレードも視野に入れておくべきでしょう。

SCSK Minoriソリューションズは、Microsoft 365を活用しゼロトラストセキュリティを実現する「Microsoft 365 ゼロトラストセキュリティ構築サービス」を提供しています。このサービスでは、Microsoft 365 E3ライセンスによるゼロトラストセキュリティを、以下の5つのステップで進めていきます。

このサービスの詳細につきましては、以下のURLをご参照ください。

URL:https://www.scskminori.co.jp/product/microsoft-solutions-service/zerotrust/

今や多くの企業がMicrosoft 365を利用するようになりましたが、セキュリティの部分まで十分に使いこなせているところは少ないようです。Microsoft 365 E3を活用しゼロトラストセキュリティを実現すれば、統合管理が可能で、コストパフォーマンスに優れたセキュリティ基盤を構築することができます。また、Microsoft 365に含まれるセキュリティ製品と機能が重複しているセキュリティ製品を移行・統合することでコストを節約できれば、そのメリットを活かしてMicrosoft 365 E5ライセンスにアップグレードも出来る可能性があります。

SCSK MinoriソリューションズのMicrosoft 365 ゼロトラストセキュリティ構築サービスは、Microsoft 365を導入したいとお考えの企業や、ライセンスは持っているがどうやってゼロトラストセキュリティを実現したらよいか分からないという企業に最適なサービスとなっております。

さらにEDRを強化したソリューションとの組み合わせやMicrosoft 365に対応した幅広いサービスラインアップもありますので、ぜひお気軽にご相談ください。